+7-960-266-04-99 Мастер по ремонту автоэлектрики на выезде. Транспондер ключа зажигания

Каталог транспондеров - Транспондеры для автомобилей

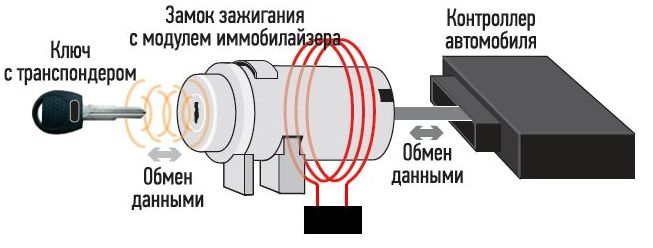

В настоящее время транспондеры используются в ключах всех транспортных средств и представляют собой приемо-передающие устройства позволяющее идентифицировать владельца блоком иммобилайзера автомобиля.

В автомобильной промышленности используется два типа транспондеров, клонируемые и программируемые:

- Клонируемые транспондеры не содержат ранее запрограммированных заводом данных и копируется с использованием специального оборудования.

- Программируемые транспондеры содержат данные ранее индивидуально запрограммированные на заводе, эти данные также записываются в блок иммобилайзера автомобиля, используя диагностическое и специальное оборудование.

Область применения транспондеров широка, и позволяет использовать их для восстановления утерянных ключей, реализации автозапуска в автомобиле.Как происходит идентификация транспондера в автомобиле:

При включении зажигания антенна автомобиля генерирует электромагнитное поле.Электромагнитное поле питает чип транспондера расположенный в ключе зажигания.Транспондер использует мощность электромагнитного поля для передачи уникального кода хранимого в собственной памяти.Если передаваемый код соответствует данным хранимым в иммобилайзере, автомобиль заводится.

В большинстве случаев обмен между транспондером и иммобилайзеров кодируется с использованием крипто ключей.

Posted on Октябрь 5, 2013Февраль 2, 2016 by Roman

Чипы для прописывания Texas crypto 4D (40 бит):

- Транспондер 4D-60 Texas crypto — общий, используется для подготовки 4D всех чипов.

- Транспондер 4D-61 Texas crypto для Mitsubishi, Subaru

- Транспондер 4D-62 Texas crypto для Subaru, Mitsubishi

- Транспондер 4D-63 Texas crypto для Ford, Mazda (40 бит, копируется на TPX2, CN2, YS-01)

- Транспондер 4D-64 Texas crypto для Reault, Chrysler, Jeep

- Транспондер 4D-65 Texas crypto для Suzuki

- Транспондер 4D-66 Texas crypto для Suzuki

- Транспондер 4D-67 Texas crypto для Toyota, Lexus

- Транспондер 4D-68 Texas crypto для Daihatsu, Toyota, Lexus

- Транспондер 4D-69 Texas crypto для Yamaha

- Транспондер 4D-70 Texas crypto для Totoya EU

Чипы для прописывания Texas crypto 2 6F (80 бит):

- Транспондер 6F-60 Texas crypto 2 общий, используется для подготовки 6F чипов, совместим с 4D-60.

- Транспондер 6F-61 Texas crypto 2 для Mitsubishi с 2012 года выпуска

- Транспондер 6F-62 Texas crypto 2 для Mitsubishi, Subaru XV с 2012 и Subaru с 2010 года выпуска

- Транспондер 6F-63 Texas crypto 2 для Ford Kuga, Focus 3, Mondeo с 2013 года

- Транспондер 6F-64 Texas crypto 2 для Reault, Chrysler, Jeep

- Транспондер 6F-65 Texas crypto 2 для Suzuki

- Транспондер 6F-66 Texas crypto 2 для Suzuki

- Транспондер 6F-67 Texas crypto 2 для Toyota Lexus с 2010 года, Toyota G

- Транспондер 6F-68 Texas crypto 2 для Daihatsu, Toyota, Lexus

- Транспондер 6F-69 Texas crypto для Yamaha

- Транспондер 6F-70 Texas crypto 2 Toyota Avensis, Auris, Yaris сделанных в Европе с 2011 года

Чипы для копирования (эмуляторы транспондеров):

- Транспондер 48W для копирования Megamos 48

- Транспондер CN1 для копирования чипов 4C, аналог TPX1

- Транспондер CN2 для копирования чипов 4D, аналог TPX2 для копирования 40 битрых — 4d-60, 4d-61, 4d-62, 4d-63, 4d-64, 4d-65, 4d-66, 4d-67, 4d-68, 4d-69.

- Транспондер CN3 для копирования чипов ID46 в карбоновом корпусе, аналог TPX4

- Транспондер YS-01 для копирования чипов 4C и 4D, перезаписываемый, аналог TPX1, TPX2 для копирования 40 битрых — 4d-60, 4d-61, 4d-62, 4d-63, 4d-64, 4d-65, 4d-66, 4d-67, 4d-68, 4d-69.

- Транспондер T5 стекло или карбон для копирования (Temic ID-11, Temic ID-12, Megamos ID-13, Megamos ID-14, Megamos ID-15, Philips ID-33, Philips ID-40)

- Транспондер TPX1 (TPX-1) для копирования ID-4C транспондеров

- Транспондер TPX2 (TPX-2) для копирования ID-4D транспондеров

- Транспондер TPX4 (TPX-4) для копирования ID-46 транспондеров

- Транспондер EH-1 с батарейкой, для копирования чипов ID-4C.

- Транспондер EH-2 с батарейкой, для копирования чипов ID-4D.

- Транспондер TK-60, для копирования ID 46 чипов использующих больший объем памяти, на новых Opel и Chevrolet.

- Транспондер 44AD3, для копирования всех Philips Crypto PCF7935

Чипы для прописывания Philips Crypto (PCF7935) (предварительно должны быть подготовлены):

- Транспондер ID-33 Philips для Renault

- Транспондер ID-40 Philips crypto для GM, Chevrolet, Opel, Chery

- Транспондер ID-41 Philips crypto Nissan

- Транспондер ID-42 Philips Crypto для VW, Ford

- Транспондер ID-44 Philips crypto для VW, Ford, Mitsubishi

- Транспондер ID-45 Philips crypto для Peugeot, Citroen

Чипы для прописывания Philips Crypto 2 (PCF7936) ID-46 (предварительно должны быть подготовлены):

- Транспондер ID-46 locked для GM

- Транспондер ID-46 locked для Mitsubishi

- Транспондер ID-46 locked для Opel

- Транспондер ID-46 locked для Renault

- Транспондер ID-46 для Honda

- Транспондер ID-46 для Peugeot

- Транспондер ID-46 для Suzuki

Чипы для прописывания Megamos ID-48 (необходима подготовка для новых VAG):

- Транспондер ID-48 Megamos crypto Audi CAN ID48 JMA: TP25 (A2)

- Транспондер ID-48 Megamos crypto Seat CAN ID48 JMA: TP22 (A3)

- Транспондер ID-48 Megamos crypto Skoda CAN ID48 JMA: TP24 (A4)

- Транспондер ID-48 Megamos crypto VW CAN ID48 JMA: TP23 (A1)

Чипы для прописывания Sokymat Crypto ID-8E:

- Транспондер ID-8E стеклянный для Honda

- Транспондер ID-8E стеклянный для Audi A6, Q7 до 2011.

Чипы для прописывания Temic Crypto 8C:

- Транспондер 8C для Ford

- Транспондер 8C для Мазда

Чипы для прописывания Megamos ID-13:

- Транспондер ID-13 Megamos для Citroen, Nissan, Honda, Fiat, Buick, Audi, Vw, Skoda, Seat

Posted on Январь 23, 2012Февраль 2, 2016 by Roman

transpondery.ru

Автомобильные транспондеры, чипы для автозапуска

Современный ключ зажигания — это не только пластиковый корпус и металлическое жало, но и электронный чип, который сообщает автомобилю, что вы его истинный владелец. Без данного чипа охранная система автомобиля просто будет блокировать старт двигателя.

Обычная автомобильная сигнализация, которая, скажем, может открыть-закрыть двери, управляется по радиоканалу с достаточно большого расстояния, и в этот канал могут вклиниться злоумышленники, подчинив управление себе. Тогда как иммобилайзер находится в тесном контакте между ключом и замком. Находясь дальше сантиметра от замка зажигания такой сигнал перехватить не реально.

Вы потеряли ключи к автомобилю? Со всеми бывает. Но как вы поняли из первого абзаца, покупкой заготовки и нарезкой профиля тут не обойдешься. Чтобы сделать работающий дубликат ключа, нужно ещё запрограммировать чип(транспондер) под ваш автомобиль.

Хотите оборудовать автомобиль дополнительной авто сигнализацией — с дистанционным автозапуском? Вам тоже потребуется чип, который будет лежать в автомобиле в секретном месте, откуда иммобилайзер будет его считывать во время дистанционного запуска мотора.

Таким образом транспондер нужен в таких случаях:

- если вы потеряли ключ и хотите его восстановить

- если вы хотите сделать дубликат автомобильного ключа

- если вы хотите поставить сигнализацию с дистанционным пуском и вам нужен чип для автозапуска

Мы поможем сделать вам полный дубликат ключей, восстановить ключи для автомобиля при полной утере или сделать чип для автозапуска. Просто свяжитесь с нами по телефонам +7(495)960-15-60; +7(495)978-87-65 или напишите на почту Этот адрес электронной почты защищён от спам-ботов. У вас должен быть включен JavaScript для просмотра..

Если у вас собственный автосервис и вы сами занимаетесь установкой сигнализаций и делаете ключи, у нас на сайте есть большой выбор оборудования для копирования ключей, заготовок ключей и транспондеров.

originalkey.ru

принцип работы, история появления и взлома, а также немного практики по брутфорсу / Хабр

Давным-давно, ещё в девяностых годах прошлого века, набирающий обороты автомобильный рынок остро нуждался в появлении серьёзных противоугонных систем (далее по тексту — иммобилайзеров). Для автоугонщиков в те времена не было особых препятствий, мешавших завести двигатель механической копией ключа или даже совсем без ключа — простым замыканием проводов. Нужны были иммобилайзеры, способные значительно затруднить процесс старта двигателя и дальнейшего угона автомобиля без родного ключа зажигания.

Давным-давно, ещё в девяностых годах прошлого века, набирающий обороты автомобильный рынок остро нуждался в появлении серьёзных противоугонных систем (далее по тексту — иммобилайзеров). Для автоугонщиков в те времена не было особых препятствий, мешавших завести двигатель механической копией ключа или даже совсем без ключа — простым замыканием проводов. Нужны были иммобилайзеры, способные значительно затруднить процесс старта двигателя и дальнейшего угона автомобиля без родного ключа зажигания.Вот тогда и появилась на свет идея создания компактного радиомодуля (далее по тексту — транспондера), встраиваемого прямо в ключ зажигания автомобиля. В автомобиль же устанавливался иммобилайзер, общающийся с транспондером по радиоканалу. Иммобилайзер посылал в транспондер запрос, а транспондер отвечал неким кодом, без получения которого иммобилайзер не позволял запустить двигатель. Однако поначалу транспондеры всё равно были довольно примитивными, сравнительно легко клонируемыми устройствами. Достаточно было наличие радиоперехватчика и светлой головы на плечах, чтобы разобраться в алгоритме обмена и сымитировать ответ транспондера. Требовалось кардинальное изменение алгоритма общения иммобилайзера с транспондером.

Сегодня я расскажу вам про историю появления и последующего взлома одного из таких алгоритмов, а также поведаю о практических тонкостях процесса брутфорса секретного ключа шифрования.

Далее по тексту все картинки будут кликабельными, чтобы при желании их можно было детально рассмотреть.

Часть первая: Индеец Джо

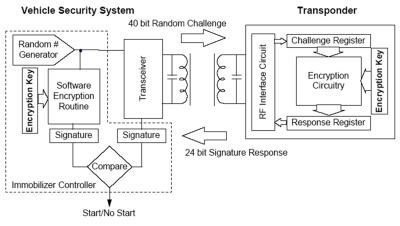

Итак, спрос рождает предложение: постепенно на рынке начали появляться системы, использовавшие шифрование в процессе передачи данных по радиоканалу. Эти системы, по сути, выполняли процесс беспроводной идентификации владельца ключа. При этом секретный ключ, хранящийся в транспондере, не передавался в эфир в каком-либо виде, а использовался для криптографического «подписывания» запроса, полученного от иммобилайзера. Одну из таких систем разработали инженеры корпорации Texas Instruments. Разработанный ими транспондер получил название Digital Signature Transponder (сокращённо — DST). Транспондер DST получился весьма малогабаритным, что позволило без особых проблем встраивать его в различные компактные токены: например, в автомобильные ключи зажигания или в брелки для ключей. На приведённой фотографии, в ручке возле лезвия, видно закрытое заглушкой отверстие, через которое транспондер помещается внутрь ключа. А использование в его конструкции схемы хеширования сделало процесс радиосниффинга совершенно бесполезным (до поры, до времени — но об этом чуть позже), потому что через эфир передавались настолько разные блоки данных, что логически проследить хоть какую-нибудь зависимость в них стало ну просто невозможно.

Транспондер DST получился весьма малогабаритным, что позволило без особых проблем встраивать его в различные компактные токены: например, в автомобильные ключи зажигания или в брелки для ключей. На приведённой фотографии, в ручке возле лезвия, видно закрытое заглушкой отверстие, через которое транспондер помещается внутрь ключа. А использование в его конструкции схемы хеширования сделало процесс радиосниффинга совершенно бесполезным (до поры, до времени — но об этом чуть позже), потому что через эфир передавались настолько разные блоки данных, что логически проследить хоть какую-нибудь зависимость в них стало ну просто невозможно.

Состоит транспондер из следующих основных компонентов:

- Антенна и приёмо-передатчик (далее по тексту — трансивер): предназначены для запитывания транспондера и для связи с базовой станцией по радиоканалу.

- Схема шифрования: предназначена для хеширования запроса, полученного от базовой станции.

- Энергонезависимая перезаписываемая память: предназначена для хранения ключа шифрования и некоторых дополнительных параметров (например, серийного номера транспондера и ID производителя).

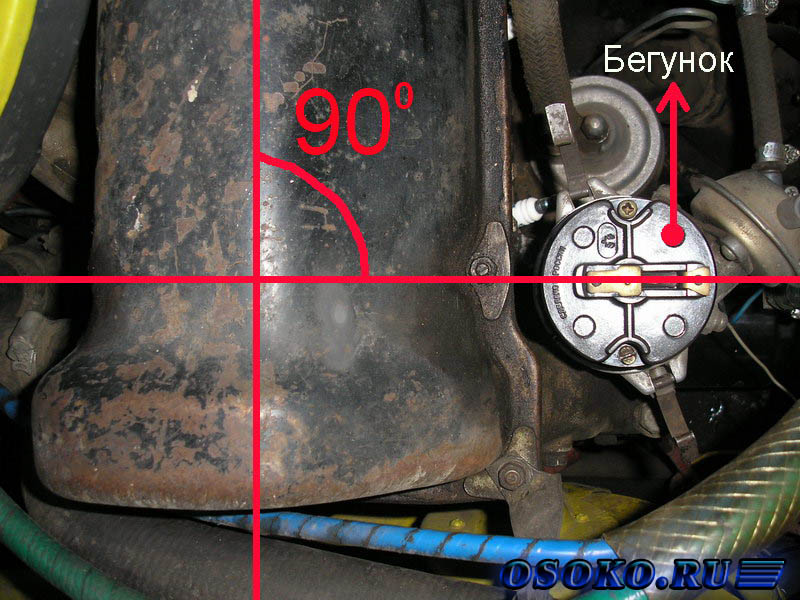

Алгоритм работы всей системы беспроводной аутентификации такой:

- Базовая станция передаёт немодулированный радиосигнал такой мощности и длительности, чтобы его хватило для запитывания всей электронной схемы транспондера, находящегося в зоне действия трансивера базовой станции.

- Базовая станция, с помощью генератора случайных чисел, формирует 40-битный запрос, запоминает его и передаёт в эфир, используя амплитудную модуляцию радиосигнала.

- Трансивер ещё некоторое время излучает немодулированный радиосигнал — чтобы транспондеру хватило питания для выполнения вычислительных операций.

- Транспондер, получив от базовой станции запрос, выполняет его хеширование по алгоритму DST40, используя 40-битный ключ шифрования, хранящийся в его энергонезависимой памяти: в результате получается так-называемая «подпись».

- Транспондер передаёт цифровую подпись и служебную информацию в базовую станцию.

- Базовая станция выполняет хеширование только что переданного в транспондер запроса с помощью такого же ключа шифрования, который хранится и в ней: если результат совпал с полученным от транспондера, то аутентификация считается успешной. Если данная базовая станция используется в качестве иммобилайзера автомобиля, то после успешной аутентификации она передаёт в центральный компьютер автомобиля разрешение старта двигателя.

В дальнейшем уверенность производителей в безопасности транспондера продолжала крепнуть, так как долгое время алгоритм оставался невзломанным.

В результате транспондеры DST40 стали исключительно популярны. Их взяли на вооружение ряд крупных автомобильных корпораций (например, Toyota, Ford, Lincoln, Nissan и другие). Многие миллионы автомобилей, иммобилайзеры которых используют транспондеры DST40, постепенно наводнили не только рынки США, но и рынки других стран, активно импортирующих автомобили из США. Мало того, эти транспондеры также стали использоваться в системе бесконтактной оплаты SpeedPass, стремительно завоёвывающей различные фаст-фуды, супермаркеты, рестораны и бензозаправки в США.

Часть вторая: И грянул гром!

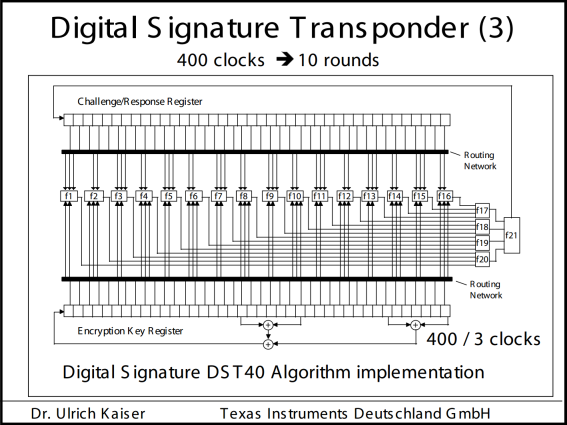

Всем давно известно, что индеец Джо остаётся неуловимым лишь до того момента, пока он никому не нужен. Так и в этой истории алгоритм DST40 оставался невзломанным лишь до тех пор, пока за него не взялись молодые, энергичные ребята. Произошло это в 2004 году. К тому времени уверенность инженеров Texas Instruments в стойкости алгоритма DST40 стала настолько большой, что их просто распирало от гордости и от желания хоть с кем-нибудь поделиться своими достижениями. И они решили командировать одного из сотрудников немецкого подразделения компании — доктора Ульриха Кайзера — на четвёртую конференцию по AES с небольшим обзорным докладом о DST40. Именно этот доклад стал началом конца индейца Джо.

Произошло это в 2004 году. К тому времени уверенность инженеров Texas Instruments в стойкости алгоритма DST40 стала настолько большой, что их просто распирало от гордости и от желания хоть с кем-нибудь поделиться своими достижениями. И они решили командировать одного из сотрудников немецкого подразделения компании — доктора Ульриха Кайзера — на четвёртую конференцию по AES с небольшим обзорным докладом о DST40. Именно этот доклад стал началом конца индейца Джо.

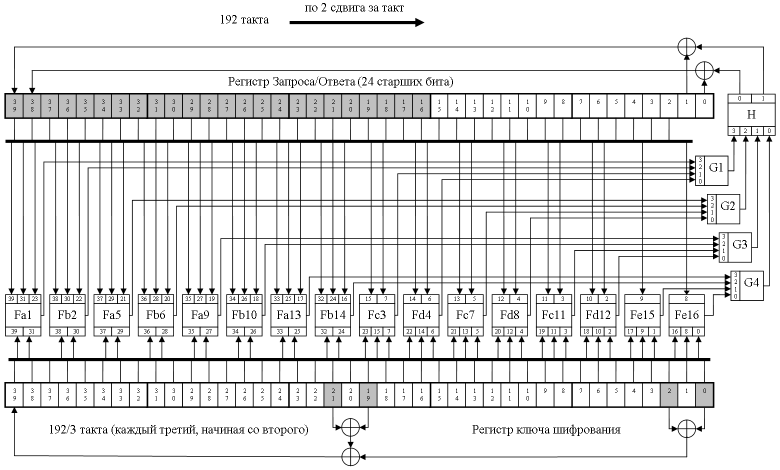

Дело в том, что на этой конференции присутствовал эксперт по криптографии, преподаватель Университета информационной безопасности Джонса Хопкинса (США), профессор Эви Рубин (Aviel D. Rubin). Ему было достаточно одного взгляда на общую схему алгоритма, чтобы увидеть в ней серьёзные прорехи в безопасности. Вот так выглядела эта схема:

Несмотря на то, что схема была весьма общей и в ней отсутствовали многие тонкие детали, намётанный глаз опытного криптографа сразу же зацепился за несколько уязвимостей: во-первых, было видно, что по каждому такту регистры ключа шифрования и запроса/ответа подвергались минимальным модификациям — всего лишь в одном бите. Во-вторых, было очевидно наличие «слабого» ключа шифрования, состоящего из одних нулей — в процессе хеширования он так и останется обнулённым до самого конца. Это открывало возможность проведения над транспондером различных криптоаналитических опытов, способных раскрыть его внутреннюю структуру. И, в-третьих, длина ключа составляла всего 40 бит, что по меркам 2004-го года было совершенно недостаточно, чтобы противостоять брутфорсу, выполняемому с помощью аппаратных средств.

Несмотря на то, что схема была весьма общей и в ней отсутствовали многие тонкие детали, намётанный глаз опытного криптографа сразу же зацепился за несколько уязвимостей: во-первых, было видно, что по каждому такту регистры ключа шифрования и запроса/ответа подвергались минимальным модификациям — всего лишь в одном бите. Во-вторых, было очевидно наличие «слабого» ключа шифрования, состоящего из одних нулей — в процессе хеширования он так и останется обнулённым до самого конца. Это открывало возможность проведения над транспондером различных криптоаналитических опытов, способных раскрыть его внутреннюю структуру. И, в-третьих, длина ключа составляла всего 40 бит, что по меркам 2004-го года было совершенно недостаточно, чтобы противостоять брутфорсу, выполняемому с помощью аппаратных средств.

Конечно же, Эви понимал, что крупную компанию, занимающую значительный сегмент в производстве подобных устройств, невозможно убедить в слабости и уязвимости алгоритма просто словами. Вот тогда ему и пришла в голову идея взломать DST40 на практике — что явилось бы самым неопровержимым аргументом. Прежде всего, он решил собрать команду из нескольких студентов университета. Он выбрал наиболее энергичных и способных парней, которым и предложил заняться этим делом: покопаться в алгоритме, а заодно и подтянуть теоретические знания и практические навыки по криптографии и криптоанализу. Так появилась на свет команда, в которую вошли (на приведённой фотографии в порядке слева-направо) Адам Стаблфилд (Adam Stubblefield), Эви Рубин (Aviel D. Rubin), Стивен Боно (Stephen C. Bono) и Мэтью Грин (Matthew Green).

Конечно же, Эви понимал, что крупную компанию, занимающую значительный сегмент в производстве подобных устройств, невозможно убедить в слабости и уязвимости алгоритма просто словами. Вот тогда ему и пришла в голову идея взломать DST40 на практике — что явилось бы самым неопровержимым аргументом. Прежде всего, он решил собрать команду из нескольких студентов университета. Он выбрал наиболее энергичных и способных парней, которым и предложил заняться этим делом: покопаться в алгоритме, а заодно и подтянуть теоретические знания и практические навыки по криптографии и криптоанализу. Так появилась на свет команда, в которую вошли (на приведённой фотографии в порядке слева-направо) Адам Стаблфилд (Adam Stubblefield), Эви Рубин (Aviel D. Rubin), Стивен Боно (Stephen C. Bono) и Мэтью Грин (Matthew Green).

Следующим шагом стало приобретение у Texas Instruments набора разработчика TI Series 2000 — LF RFID. В этот набор входил приёмо-передатчик для общения с транспондерами и несколько транспондеров, которые, впрочем, были совершенно бесполезны, так как не выполняли шифрование по алгоритму DST40. Так что нужные транспондеры парням пришлось приобрести отдельно.

Среди прочего, кстати говоря, в этот набор разработчика входило и программное обеспечение, позволявшее выполнять шифрование по алгоритму DST40. Однако парни, как они потом клятвенно заверяли всех присутствующих на симпозиуме USENIX, не стали дизассемблировать и дебажить код программы, чтобы добраться до нежно-розового тельца проприетарного алгоритма, так как это было запрещено лицензионным соглашением.

Вместо этого они решили использовать для взлома метод «предсказателя» или «чёрного ящика». Говоря простым языком, они стали проводить различные эксперименты, записывая в транспондеры разные ключи шифрования, а также передавая в них разные запросы и изучая полученные из них результаты хеширования.

Из схемы Кайзера было видно, что основой схемы шифрования является широко используемая в других алгоритмах шифрования сеть Фейстеля на логических элементах с фиксированными таблицами истинности. Для полного взлома алгоритма парням необходимо было решить три задачи:

- Проверить, соответствует ли схема Кайзера действительности.

- Определить пути разводки сигналов от каждого из битов регистров ключа и запроса к логическим элементам.

- Вычислить таблицы истинности всех логических элементов.

Скажу только, что в результате парням удалось успешно решить все три задачи и восстановить полную схему соединений функциональных блоков, входящих в модуль шифрования DST40, включая таблицы истинности этих блоков. Причём следует заметить, что реальная функциональная схема оказалась не полностью соответствующей схеме Кайзера. Отличий обнаружилось несколько:

- После старта хеширования на схему подаётся не 400, а 200 тактовых импульсов.

- Регистр запроса по каждому такту сдвигается не на один, а сразу на два бита.

- Логический элемент, обозначенный на схеме Кайзера «F21» имеет не один, а два выхода, которые, прежде чем попасть в самые левые (по схеме) два бита регистра запроса, XOR-ятся с двумя самыми правыми битами из этого-же регистра.

- Для вычисления очередного левого (по схеме) бита ключа шифрования используются не те биты, что показаны на схеме.

Мало того, обнаружилось, что результирующий хеш передаётся транспондером в эфир не полностью — не все 40 бит, а только 24 из них. Следствием этого является появление большого количества ложных результатов при дальнейшем переборе всех возможных комбинаций ключей шифрования. Однако это не стало слишком большой проблемой — достаточно было очередной найденный ключ проверить ещё раз, но уже с другой парой запрос/ответ. Если вторая проверка также давала совпадение, то ключ считался найденным.

Далее парни разработали аппаратный брутфорсер ключей на базе платы с FPGA XILINX на борту, которая обошлась им по цене чуть менее $200. На кристалле этой FPGA им удалось разместить 32 хеширующих ядра, синхронно работающих на частоте 100 МГц. Каждое из ядер перебирало свой поддиапазон ключей шифрования. В идеале одна такая плата должна была перебирать весь диапазон ключей примерно за 19 часов работы: (240x200) / (100x106x32x3600) = 19.09 часа. Но в реальности часть времени уходила на накладные расходы — получение команд от компьютера. Поэтому полный перебор занимал почти 21 час. Для ускорения процесса перебора были приобретены ещё 15 таких же плат. В каждую из них они запрограммировали по 32 таких же ядра, объединили платы друг с другом в одну сеть и получили в результате кластер из 512 параллельно работающих ядер. В этом случае каждому ядру предстояло выполнить максимум 240 / 512 = 231 полных циклов хеширования. Этот кластер справлялся с задачей менее чем за полтора часа.

Далее парни разработали аппаратный брутфорсер ключей на базе платы с FPGA XILINX на борту, которая обошлась им по цене чуть менее $200. На кристалле этой FPGA им удалось разместить 32 хеширующих ядра, синхронно работающих на частоте 100 МГц. Каждое из ядер перебирало свой поддиапазон ключей шифрования. В идеале одна такая плата должна была перебирать весь диапазон ключей примерно за 19 часов работы: (240x200) / (100x106x32x3600) = 19.09 часа. Но в реальности часть времени уходила на накладные расходы — получение команд от компьютера. Поэтому полный перебор занимал почти 21 час. Для ускорения процесса перебора были приобретены ещё 15 таких же плат. В каждую из них они запрограммировали по 32 таких же ядра, объединили платы друг с другом в одну сеть и получили в результате кластер из 512 параллельно работающих ядер. В этом случае каждому ядру предстояло выполнить максимум 240 / 512 = 231 полных циклов хеширования. Этот кластер справлялся с задачей менее чем за полтора часа.

Первым подопытным кроликом стал ключ зажигания от автомобиля Ford Escape SUV модели 2005 года, оснащённый именно таким транспондером. С помощью набора разработчика в ключ были переданы два случайных запроса и получены два соответствующих им ответа. Эти две пары запросов/ответов стали исходными данными, поданными на брутфорсер перед стартом перебора. Менее чем через час после старта перебора секретный ключ был успешно найден.

Следующим шагом стало изготовление симулятора этого транспондера, с помощью которого можно было бы завести данный автомобиль. За основу был взят компактный персональный компьютер, с установленной в него платой трансивера и подключенной к этой плате внешней антенной. Для обеспечения автономного питания всего железа использовался UPS с подключенным к нему блоком дополнительных аккумуляторов. В компьютере запускалась программа, которая через трансивер слушала эфир в ожидании поступления запроса от иммобилайзера. По приёму такого запроса программа выполняла его хеширование и передавала результат обратно в эфир. Для старта двигателя автомобиля использовалась механическая копия ключа зажигания, не содержащего в себе транспондера.

Следующим шагом стало изготовление симулятора этого транспондера, с помощью которого можно было бы завести данный автомобиль. За основу был взят компактный персональный компьютер, с установленной в него платой трансивера и подключенной к этой плате внешней антенной. Для обеспечения автономного питания всего железа использовался UPS с подключенным к нему блоком дополнительных аккумуляторов. В компьютере запускалась программа, которая через трансивер слушала эфир в ожидании поступления запроса от иммобилайзера. По приёму такого запроса программа выполняла его хеширование и передавала результат обратно в эфир. Для старта двигателя автомобиля использовалась механическая копия ключа зажигания, не содержащего в себе транспондера.

На приведённом ниже видеоролике Адам и Мэтью демонстрируют процесс старта двигателя с помощью симулятора:

Затем с помощью этого симулятора они успешно приобрели бензин на заправке с системой оплаты SpeedPass:

После успешного проведения всех этих экспериментов было решено опубликовать полученную информацию. В то время Эви входил в совет директоров ассоциации USENIX — поэтому вполне логичным решением стала публикация данной информации на очередном симпозиуме по безопасности USENIX.

Однако, дабы предотвратить стремительное крушение платёжных систем и не дать ворам в руки средство для лёгкого взлома иммобилайзеров, парни не стали публиковать всю информацию. Например, не была опубликована финальная функциональная схема хеширования. Единственное, что они предоставили в качестве подтверждения правдивости своих слов — это формулы, описывающие алгоритм хеширования ключа и таблицы истинности функциональных элементов, составляющих сеть Фейстеля. Этого было совершенно достаточно, чтобы инженеры из Texas Instruments осознали полное фиаско алгоритма DST40.

Часть третья: А не извлечь ли из этого пользу?

Шёл 2009 год. По земле с грохотом катилась набирающая силы волна кризиса. Два человека, назовём их, условно, Стив и Джон, активно искали варианты получения дополнительного заработка. Нашумевшая история со взломом транспондеров DST40 натолкнула их на мысль, что на этом деле можно маленько заработать. Идея заключалась в том, чтобы предлагать установку систем дистанционного запуска двигателя владельцам автомобилей, оснащённых подобными иммобилайзерами. В тот момент времени подобные системы уже существовали, однако все они требовали жертвования одним ключом от автомобиля: его необходимо было разместить в салоне в непосредственной близости от устройства дистанционного запуска. Понятно, что это лишало использование иммобилайзера какого-бы то ни было смысла и вынуждало автовладельца устанавливать в автомобиль отдельную сигнализацию. В данном же случае автовладельцам предлагалась система, лишённая этих недостатков: предполагалось, что она будет сама имитировать ключ зажигания, причём будет делать это только в момент получения команды на дистанционный запуск двигателя.Стив и Джон взялись за дело, изучили опубликованный на симпозиуме USENIX документ и разобрались в механизме хеширования. В результате их трудов на свет появилась вот такая схема, полностью соответствующая формулам, опубликованным на странице 14 вышеуказанного документа:

Затем они изготовили две конструкции:

Затем они изготовили две конструкции:

первая из них представляла собой программатор транспондеров DST40. Она позволяла считывать открытую информацию из транспондеров, передавать в транспондер запрос и получать из него результат хеширования — подобно тому, как это делает автомобильный иммобилайзер, а также позволяла записывать в транспондер открытую информацию вместе с ключом шифрования. С помощью программатора были получены две пары запросов/ответов для ключа зажигания от автомобиля Toyota Camry 2005 года выпуска.

Вторая конструкция представляла собой брутфорсер, построенный на основе FPGA-чипа Xilinx Spartan 3E. Брутфорсер позволял методом перебора находить ключ шифрования, хранящийся в транспондере. Для этого на вход брутфорсера подавались исходные данные в виде двух комбинаций запросов/ответов и ключа шифрования, с которого нужно было начать перебор. Работал брутфорсер на частоте 135 мегагерц, вмещал на кристалле FPGA 32 хеширующих ядра и выполнял полный перебор всех комбинаций примерно за 14 часов.

Результат был, прямо скажем, не вселяющим оптимизма: ждать по нескольку часов, когда брутфорсер сделает свою работу, было не очень приятным занятием. Поэтому Стив и Джон обратили свои взоры на другой участок передачи данных — между центральным компьютером Тойоты и блоком иммобилайзера. После проведения небольшого обследования и нескольких тестов выяснилось, что этот участок хоть и имеет некоторую маскировку передаваемых данных, но настолько примитивную, что не составило никакого труда разобраться в ней и внедрить своё устройство в разрыв этого тракта. Пока устройство работало в режиме ожидания, оно просто транслировало данные от компьютера к иммобилайзеру и обратно сквозь себя. Если же оно получало команду на дистанционный завод двигателя, то отключало иммобилайзер и начинало общаться с компьютером самостоятельно — имитируя положительные ответы от иммобилайзера. А самое главное во всём этом процессе было то, что ответ иммобилайзера зависел только и только от запроса компьютера. Ключ зажигания стал попросту не нужен.

Программатор и брутфорсер остались невостребованными.

Часть четвёртая: Чисто спортивный интерес

Прошло ещё несколько лет после описанных выше событий и вот однажды мне в руки попала плата DE0-Nano-SoC. Её сердцем является чип Altera Cyclone V SE 5CSEMA4U23C6N. Он содержит в себе двухъядерный HPS-процессор (Hard Processor System) ARM Cortex-A9 и FPGA с 15094 адаптивными логическими модулями (ALM). В комплекте с платой производитель даёт ОС Linux, развёрнутую на карту памяти MicroSD. Это позволяет легко реализовать пользовательский интерфейс — не тратя на это много времени. После освоения этого дивайса мне вспомнилась та история про взлом транспондера DST40 и возник чисто спортивный интерес — сколько можно выжать хешей в секунду при брутфорсе ключей DST40 с помощью такого устройства?

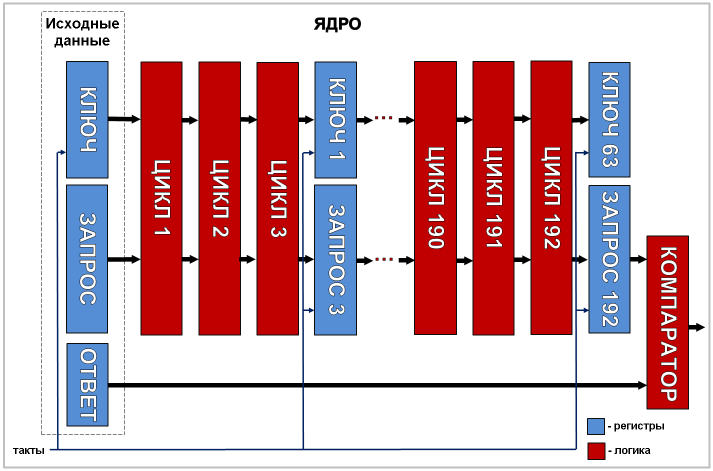

Прошло ещё несколько лет после описанных выше событий и вот однажды мне в руки попала плата DE0-Nano-SoC. Её сердцем является чип Altera Cyclone V SE 5CSEMA4U23C6N. Он содержит в себе двухъядерный HPS-процессор (Hard Processor System) ARM Cortex-A9 и FPGA с 15094 адаптивными логическими модулями (ALM). В комплекте с платой производитель даёт ОС Linux, развёрнутую на карту памяти MicroSD. Это позволяет легко реализовать пользовательский интерфейс — не тратя на это много времени. После освоения этого дивайса мне вспомнилась та история про взлом транспондера DST40 и возник чисто спортивный интерес — сколько можно выжать хешей в секунду при брутфорсе ключей DST40 с помощью такого устройства?Имея на руках нарисованную Стивом и Джоном схему, а также две пары запросов/ответов, полученных ими из ключа Тойоты, я взялся за дело. Сначала был избран простой путь экстенсивного наращивания количества хеширующих ядер, коих на кристалл FPGA этой платы поместилось целых 128 штук:

На этой схеме отображены следующие компоненты:

На этой схеме отображены следующие компоненты:

- HPS-процессор — выполняет программу dst40. Она запрашивает исходные данные у пользователя, загружает их в регистры блока управления, запускает/останавливает процесс перебора и выводит информацию о текущем состоянии на экран.

- Блок управления. Его задачей является подготовка исходных данных для всех хеширующих ядер, управление их работой, проверка результатов и передача их в HPS.

- Хеширующие ядра. Каждое ядро формирует исходный ключ из двух частей: 7-битной фиксированной старшей части, совпадающей с порядковым номером ядра (00H для ядра номер 0, 7FH для ядра номер 127) и 33-битной переменной младшей части, полученной из блока управления. Ядра выполняют хеширование запроса по алгоритму DST40, в конце этого процесса сравнивают результат хеширования с ответом и передают результат сравнения в блок управления.

- Программа запрашивает у пользователя исходные данные: два запроса, переданных в транспондер и два соответствующих им ответа, полученных из транспондера, а также ключ шифрования, с которого следует начать перебор.

- Программа загружает первый запрос/ответ и ключ в блок управления и запускает процесс перебора. После этого ждёт, когда блок управления сообщит ей об обнаружении совпадения или об исчерпании перебираемых ключей.

- Блок управления выставляет запрос/ответ и ключ на входы исходных данных всех ядер и даёт им команду начать хеширование.

- Каждое ядро выполняет хеширование запроса. На это уйдёт 200 тактов. По окончанию работы каждое ядро сравнивает результат хеширования с ответом и отправляет результат сравнения в блок управления.

- Блок управления оценивает результаты работы всех ядер: если совпадений не найдено, то инкрементирует ключ и переходит к шагу 3 алгоритма.

- Если же хотя-бы одно ядро обнаружило совпадение, то блок управления передаёт в программу найденный ключ вместе с номером ядра, обнаружившим совпадение.

- Программа передаёт вторую пару запрос/ответ в блок управления и даёт ему команду продолжать поиск с текущего ключа.

- Блок управления выполняет шаги с 3 по 5 алгоритма. Если совпадение опять обнаружено — информация об этом передаётся программе.

- Программа сравнивает ключ и номер ядра с предыдущими — если совпадают, значит ключ найден. Процесс перебора завершён. Если не совпадают, то поиск продолжается.

Дальше я опишу несколько шагов, предпринятых для ускорения процесса перебора. Итак…

Шаг первый

Начнём с оптимизации алгоритма. Взглянем ещё раз на приведённую выше схему хеширования. Мы видим, что результат хеширования считывается из младших 24 бит регистра запроса/ответа. Старшие 16 бит не используются. Возникает закономерный вопрос: зачем выполнять последние 8 тактов, если их результат потом выбрасывается? Ответ: совершенно незачем. Достаточно подать на схему 192 такта, а затем забрать результат хеширования из старших 24 бит регистра. Так и поступим: это даст нам совершенно бесплатный четырёхпроцентный прирост скорости.Шаг второй

Посмотрим на таблицы истинности логических элементов, приведённых в самом конце документа.Внимательно посмотрим на таблицу истинности функции Fe00000: 0 00001: 0 00010: 1 00011: 1 00100: 0 00101: 0 00110: 1 00111: 1 01000: 0 01001: 0 01010: 0 01011: 0 01100: 1 01101: 1 01110: 1 01111: 1 10000: 1 10001: 1 10010: 1 10011: 1 10100: 0 10101: 0 10110: 0 10111: 0 11000: 1 11001: 1 11010: 0 11011: 0 11100: 1 11101: 1 11110: 0 11111: 0

Легко заметить, что строчки сдублированы попарно. Это означает, что младший входной бит не оказывает влияния на результат и его можно без какого-бы то ни было ущерба отбросить. Сказано — сделано.Теперь таблица истинности приобрела вот такой вид0000: 0 0001: 1 0010: 0 0011: 1 0100: 0 0101: 0 0110: 1 0111: 1 1000: 1 1001: 1 1010: 0 1011: 0 1100: 1 1101: 0 1110: 1 1111: 0

Очевидного прироста скорости это не даёт. Однако, как известно, любое уменьшение количества комбинаторной логики в синхронных схемах положительно сказывается на возможности наращивания тактовой частоты.В результате родилась вот такая схема ядра, в которой учтены описанные выше изменения (также в ней биты в регистрах перенумерованы так, чтобы счёт шёл с нуля — так более привычно):

Шаг третий

У программистов, пытающихся выжать максимум скорости из зацикленного куска программы, есть такой способ оптимизации как «разворачивание циклов». Заключается он в том, что счётчик циклов уменьшается в N раз, а последовательность команд, выполняемых в этом цикле, повторяется друг за другом N раз. Это позволяет уменьшить избыточность, вносимую командами обслуживания счётчиков цикла.Попробуем и мы воспользоваться этим методом: развернём весь 192-тактовый цикл в одну сплошную линию. Реализация этого варианта вполне возможна, так как работа каждого цикла зависит только от результатов выполнения предыдущего цикла и больше ни от чего другого:

В этой схеме каждый блок логики с названием «ЦИКЛ N» включает в себя всю сеть Фейстеля, используемую в алгоритме DST40. Понятно, что длина логических цепей станет ненормально большой и скорость тактирования придётся значительно снизить. Однако, такая схема будет выдавать результат по каждому такту, а не по каждому 192-му такту, как это было исходно — стоит попробовать!

В этой схеме каждый блок логики с названием «ЦИКЛ N» включает в себя всю сеть Фейстеля, используемую в алгоритме DST40. Понятно, что длина логических цепей станет ненормально большой и скорость тактирования придётся значительно снизить. Однако, такая схема будет выдавать результат по каждому такту, а не по каждому 192-му такту, как это было исходно — стоит попробовать!

Реализуем такую схему и испытаем: как и ожидалось, тактовую частоту пришлось уменьшить до 2 мегагерц, а логики получилось так много, что на кристалл еле-еле поместилось 8 ядер. 16 миллионов хешей в секунду — это совершенно несерьёзно!

Выбросить эту идею на свалку? Ни в коем случае! Есть ещё один козырь, который теперь можно вытащить из рукава. Называется он конвейер. Полагаю, многим из читателей о конвейерах известно. А если неизвестно, то рекомендую почитать о них в замечательной статье Ивана Шевчука aka ishevchuk — "Пару слов о конвейерах в FPGA".

Итак, нарежем логическую цепь на 192 звена, на стыках между которыми поставим по два сорокабитных регистра:

Компилируем. Заработала эта конструкция на той же самой частоте, что и исходная конструкция из 128 ядер — 200 мегагерц. Но теперь новые исходные данные поступают на её вход по каждому такту. Результат также теперь снимается с выходов схемы по каждому такту (начиная с 192 такта). Ускорение составило 192 раза! Ура, ура! Однако, не всё так радужно, как хотелось бы. Схема ядра распухла настолько, что на кристалл поместилось всего одно ядро. Результирующая скорость перебора составила 200 миллионов хешей в секунду.

Компилируем. Заработала эта конструкция на той же самой частоте, что и исходная конструкция из 128 ядер — 200 мегагерц. Но теперь новые исходные данные поступают на её вход по каждому такту. Результат также теперь снимается с выходов схемы по каждому такту (начиная с 192 такта). Ускорение составило 192 раза! Ура, ура! Однако, не всё так радужно, как хотелось бы. Схема ядра распухла настолько, что на кристалл поместилось всего одно ядро. Результирующая скорость перебора составила 200 миллионов хешей в секунду.

Не будем отчаиваться — поищем компромисс. Давайте внимательно посмотрим на получившуюся схему ещё раз. В глаза бросается то, что вся цепь из 192 звеньев как бы состоит из 64 одинаковых блоков по 3 звена: в первом звене блока регистр ключей не изменяется, во втором — сдвигается на 1 бит, а в третьем опять не изменяется. Попробуем изменить схему: уберём регистры, режущие эти блоки на три части. Таким образом количество звеньев цепи сократится до 64, а длина логических цепей каждого звена увеличится втрое. Результатом этого станет необходимость в понижении тактовой частоты, но в то же самое время размер ядра должен будет значительно сократиться.

Реализуем такую схему и получаем в результате возможность разместить на кристалле четыре таких ядра. Анализатор TimeQuest позволил запустить эту схему на 125 мегагерцах. Но так как ядер стало четыре и схема даёт по четыре результата на каждом такте (начиная с 64-го), то суммарная скорость перебора составила 4x125x106 = 500 миллионов хешей в секунду. Уже весьма неплохо!

Реализуем такую схему и получаем в результате возможность разместить на кристалле четыре таких ядра. Анализатор TimeQuest позволил запустить эту схему на 125 мегагерцах. Но так как ядер стало четыре и схема даёт по четыре результата на каждом такте (начиная с 64-го), то суммарная скорость перебора составила 4x125x106 = 500 миллионов хешей в секунду. Уже весьма неплохо!

Шаг четвёртый

Ну и финальный штрих — оверклокинг! Куда же без него? 125 мегагерц, полученные на предыдущем шаге — это частота, при которой ещё не ругается анализатор TimeQuest. Но чипы Cyclone V имеют весьма приличный «запас прочности» по скорости. Воспользуемся этим и будем поднимать тактовую частоту схеме до тех пор, пока она не начнёт ошибаться — пропускать мимо ушей правильные комбинации исходных данных. Чтобы оценить корректность работы схемы, программа в HPS-процессоре была заменена на тестовую: в каждом цикле она формировала случайные пары ключей/запросов, вычисляла ответ, грузила всё это добро в конвейер и запускала схему. Если через 64 такта схема не сообщала об успешном обнаружении совпадения — тест считался не пройденным — частоту схемы нужно было понижать. Таким способом была найдена предельная частота, на которой схема сохраняла работоспособность: 170 мегагерц. На 175 мегагерцах схема начинала сбоить. На 170 мегагерцах скорость перебора составила 4x170x106 = 680 миллионов хешей в секунду. С перебором всех возможных вариантов ключей устройство справлялось менее чем за 27 минут.Ниже приведён видеоролик, демонстрирующий использование данного брутфорсера на практике:

Часть пятая: заключительная

Итоговая эффективность брутфорсера на базе DE0-Nano-SoC превысила эффективность 512-ядерного кластера, построенного командой Эви, примерно в 90 раз (конструкция получилась в 30 раз дешевле и втрое быстрее) — что на современном этапе, впрочем, совсем неудивительно.Если кто желает «покопаться» в исходниках, то это можно сделать вот здесь. Там же в директории bin лежит скомпилированная прошивка для заливки в FPGA (тактовая частота ограничена величиной 150 МГц — для надёжности) и скомпилированная программа для запуска на HPS под Linux-ом.

Засим разрешите откланяться! Всем здоровья и удачи! Спасибо за внимание!

habr.com

Что такое транспондер

Что такое транспондер

Далеко не все люди вообще знают значение этого слова. Обратимся к Википедии где пишут:

Транспондер (англ. transponder от transmitter-responder — передатчик-ответчик) — приёмопередающее устройство, посылающее сигнал в ответ на принятый сигнал.

Существуют разные типы транспондеров и все они служат человечеству в самых различных сферах. А в данной статье речь будет вестись про транспондеры , которые используются практически во всех автомобилях, грузовиках, мотоциклах, снегоходах, различной спецтехнике и т.д.

Вот как они выглядят в виде стеклянных колобочек либо пластмассовых семечек внутри ключа:

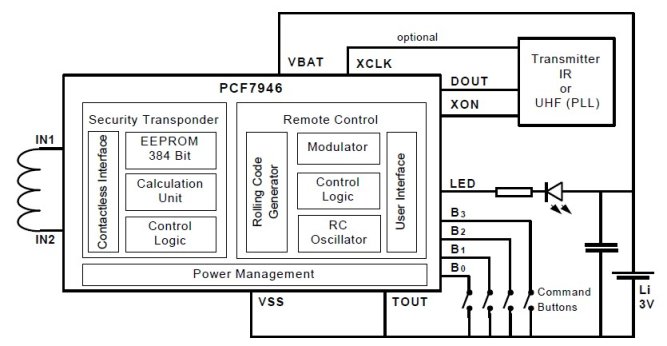

Существуют более новые типы транспондеров, где внутри идет реализация совмещения как низкочастотного канала данных 125-134 KHz так и высокочастотного 315-433-868MHz

Например карточка или ключ Рено на чипе PCF7946.

Структурная схема:

Стоит заметить, что низкочастотный канал не нуждается в элементе питания и при севшем элементе питания – не будет работать лишь дальнобойный высокочастотный радиоканал, а автомобиль заведется. Почему? Да потому что энергии волны, переданной антенной кольцеобразного типа на замке зажигания хватает сполна – чтобы накопить ее, переработать данные и отдать обратно данные в эфир. Именно поэтому многие не знают, что-даже если села батарейка в смарт-ключе например Toyota/Lexus, то достаточно нажать корпусом смарт-ключа на кнопку Start/Stop и произойдет запуск автомобиля (в корпусе кнопки существует НЧ антенна, и в смарт-ключе также для таких случаев). Антенна транспондера (чипа) – это тот же контур (катушка+ конденсатор) настроенный на определенную частоту(их по стандартам две 125KHz и 134KHz). Антенна иммобилайзера также имеет настройку в контур.

Далее будут статьи про то, как начинали использовать транспондерные системы (RFID-системы) в автомобилях. Какими типами систем защищали производители автомобили от угона. И как менялись поколения этих систем.

Недостаточно прав для комментирования

lk-service.by

Программирование

Почему важно сделать ключ именно у нас?

Во-первых, наша сеть мастерских по изготовлению ключей работает уже более 10 лет. А это хороший стаж работы мастеров на одном рабочем месте! И мы ценим своих мастеров.

Во-вторых, у нас корпоративная ответственность за качество оказания услуг. Это вас не привязывает к одной мастерской. Если один из наших мастеров сделал ошибку, то исправить ее можно бесплатно внутри сети наших мастерских. Мы ценим своих клиентов.

В-третьих и причем не в -последних, только у нас вы точно будете знать что происходит в процессе клонирования ключа. Мы ценим свой авторитет.

Доброе имя лучше золота и серебра! (Цитата из библии.)

А теперь исключительно проза о том, что такое копирование ключа с транспондером ( чипом) к автомобилю оборудованному иммобилайзером.

Во - первых, ответим на вопрос: «Что такое иммобилайзер?» Буквально иммобилайзер- это запорное радиорелейное устройство, или, по простому говоря, - это обездвиживатель.

Не сигнализация, которая оповещает хозяина техники о проникновении в нее чужого человека. А устройство, которое не дает завести технику без подтверждения секретным радиосигналом законность включения автомобиля ключом зажигания.

Примерно это выглядит так:

(1) антенна иммобилайзера

(2) бортовой компьютер с иммобилайзером (IMMO)

(3) индикатор иммобилайзера

(4) транспондер чип в ключе замка зажигания

Как это все работает?

Когда вы вставляете ключ (4) в замок зажигания, и проворачиваете в положение ON, тогда в течении 5-6 секунд через антенну (1), представляющую собой катушку медной проволоки протекает электрический ток. Движение электрического тока через эту катушку производит индукционный электрический ток, который и возбуждает (запитывает- активирует) чип в вашем ключе, который и посылает закодированный радиосигнал иммобилайзеру (3). Если сигнал посылаемый из транспондера в ключе соответствует запрограммированному в иммобилайзере секретному коду, тогда он дает команду радиореле открыть все необходимые электрические цепи, например: топливному насосу, к стартеру, и везде где поставлены ограничения заводом изготовителем. А результаты открытия или закрытия сетей фиксируются и выдаются на приборную панель в индикатор иммобилайзера (2)

Так выглядит принципиально работа иммобилайзера:

Во вторых, рассмотрим какие виды транспондеров (чипов) бывают в ключах.

- С фиксированным кодом.

- С Крипто (тайным) кодом, то есть не полностью читаемые радиопеленгаторами воров.

- С крипто кодом 2-го поколения.

Если же в вашем ключе установлен чип Philips Crypto 2-Gen (ID46) (Филипс Крипто 2-го поколения (цифровая подпись-(ID46)), тогда происходит двойная проверка. Не только иммобилайзер делает запрос свой-чужой, но и сам транспондер делает этот же запрос. А после выключения автомобиля происходит смена подписи в ключи и мммобилайзере одновременно, согласно уникального, установленного заводом, алгоритма. По простому это называется плавающий код транспондера и имммобилайзера.

И тут для вас ждет первая хорошая новость: практически со всеми видов чипов мы успешно работаем. Включая с Philips Crypto 2-Gen.

В-третьих, мы работаем двумя видами копирования транспондеров в ключах к замку зажигания автомобиля.

- Клонирование, когда не нужно присутствие автомобиля, а лишь ключ вставить в программатор, скопировать код с ключа и далее следует простое клонирование ключа.

- Восстановление/ добавление ключа в иммобилайзер. В этом варианте обязательно нужен автомобиль с целью подключения к нему программатора к диагностическому разъему. Далее программист указав Pin Code (Пин Код, как в сим карте мобильного телефона) получает доступ к иммобилайзеру в режим программирования. А далее дает команду иммобилайзеру сгенерировать, по простому, подписать добавить/ удалить секретный код ключа в иммобилайзер и одновременно в транспондер (чип) в ключе замка зажигания. Этот тип программирования обычно используется, когда утеряны все ключи. Или если завод изготовитель установил такие виды транспондеров, которые невозможно клонировать, например Megamos Crypto (ID48) (Мегамос Крипто (ID48)) и некоторые другие виды чипов с крипто кодом.

- К некоторым автомобилям мы имеем заводские Пин Коды. В некоторых способны возмездно извлекать Pin Code из иммобилайзера. Но в оригинале, если он обязателен при копировании ключа он должен быть записан у вас в документации. При обращении к мастеру вам покажут как выглядит Пин Код именно к вашему автомобилю. К автомобилю Опель этот же код называется Code Security (Код Безопасности). В некоторых случаях он вообще не вводится. У нас имеется огромный список где есть Пин Коды а где нет.

Как узнать наличие или отсутствие чипа в ключе замка зажигания.

Возможно, вам покажется, что ключ с маленькой ручкой и там нет чипа. Но размер головки ключа не говорит о том что там нет транспондера. Сам чип очень маленький.

Во-первых, большинство производителей начиная с 1996 года, а некоторые и с 1995 года выпускают автомобили с иммобилайзером. Таким образом если ваш авто моложе 1996 года выпуска, то в нем на 95% есть чип в ключе.

Во-вторых, вы можете обратиться к программисту, который с помощью программатора произведет функцию идентификации, которая не просто укажет наличие или отсутствия чипа в ключе, но и скажет какой именно чип в нем находится. Наше оборудование, при этом сразу предложит и варианты транспондеров которые могут быть применены для программирования. И мало того вы можете возмездно сохранить в архиве у нас цифровую подпись вашего транспондера.

avtokluchi39.ru

Статьи

Безопасное копирование чипов

Перед тем, как доверить кому-то работу с противоугонной системой своей машины, частью которой является чип, убедитесь в репутации компании и профессионализме ее специалистов. Также особое внимание следует обратить на срок существования компании на рынке и как долго она осуществляет свою профессиональную деятельность.

Перед тем, как доверить кому-то работу с противоугонной системой своей машины, частью которой является чип, убедитесь в репутации компании и профессионализме ее специалистов. Также особое внимание следует обратить на срок существования компании на рынке и как долго она осуществляет свою профессиональную деятельность.

Необходимо будет оценить насколько уверенно и конкретно отвечают по телефону специалисты. Важна и гранд-метка.

Обязательно сравните цены. Если вам предлагают скопировать транспондер всего за 1000-1500 рублей, то вы, скорее всего, получите чип низкого качества (некачественные комплектующие), который при низких температурах работать не будет.

Методы перепрограммирования, или как «обучить» транспондер?

Существует три наиболее распространенных технологии копирования чипов. Выбор подходящего метода определяется маркой машины и моделью иммобилайзера, а также текущими обстоятельствами (особенностями машины, пожеланиями владельца и пр.).

Существует три наиболее распространенных технологии копирования чипов. Выбор подходящего метода определяется маркой машины и моделью иммобилайзера, а также текущими обстоятельствами (особенностями машины, пожеланиями владельца и пр.).

Важный момент! Ни один из трех нижеприведенных способов перепрограммирования невозможно воплотить без наличия специального оборудования и, конечно же, кода. Обычно он указан на пластиковой карте, которую выдавали в салоне во время покупки, либо же прописан на отдельной бирке или в сервисной книжке. Этот Pin Code необходим для адаптации чипов.

1. Клонирование. Данный метод подразумевает использование специального программатора, который считывает нужную информацию с исправного ключа, и потом позволяет записать эти данные на «чистый» чип. Схема отлично себя показывает в случае с фиксированным кодом (модели Philips,Texas,Temic Megamos), хотя справляется и с некоторыми Crypto-транспондерами.

2. Адаптация. Ключи с применением специального разъема соединяются с диагностическим оборудованием. Кроме того мастеру понадобятся все работающие ключи и возможность подключения к автомобилю.

3. Корректировка. Речь идет о физическом вмешательстве в микросхемы памяти, за счет чего некоторые коды можно удалять, другие – добавлять. Процесс сложный, потому как нужно изучить техническую документацию, считать микросхемы памяти, проанализировать дамп и модифицировать.

Копию ключа невозможно заказать у официального дилера, поскольку у него нет полномочий, чтобы заниматься декодированием. Он может только добавить в систему ключ.

Сложности восстановление авто ключей

Сегодня просто невероятно сложно найти «железного коня», владелец которого бы не использовал все возможные степени защиты своего транспортного средства. К таковым можно отнести:

- различные виды иммобилайзеров;

- системы со звуковой и световой сигнализацией;

- механические замки;

- электронные замки (они же чиповые).

Но ключ, который необходим для задействования системы, такой надежный и удобный, может потеряться, сломаться, забыться дома, и тогда встает вопрос: что же делать? Конечно же, обращаться к мастерам нашей компании, которые быстро и качественно выполнят восстановление авто ключей.

Наименьшие сложности восстановления авто ключей по замку или оригиналу возникают при работе с механическими замками. В этом случае необходимо, чтобы мастер имел нужные виды заготовок (их также называют «жалом») и нехитрый комплект оборудования для обточки (фрезеровки). При обращении в различные специализированные фирмы времени на восстановление ключей потребуется везде примерно одинаково. В отличие от остальных мы используем в своей работе современное оборудование, осуществляем декодирование по замку, а также фрезеровка профиля производится на автоматическом станке, т. е. роботом.

Сам ключ состоит из трех основных частей: механическое жало, чип (транспондер) и пультовая часть. При его восстановлении требуется фрезеровать механическую часть, затем адаптировать транспондер, имея специальный код доступа (при продаже автомобиля выдается карточка с кодом).

Сложность восстановления и тюнинга авто ключей зависит от типа электронной и электрической «начинки» авто и от широты возможностей мастеров. При этом стоимость данной процедуры будет зависеть от типа замка и профиля используемого ключа. Это связано с тем, что транспортное средство имеет не одну личинку (замок), а несколько и в каждой секреты срабатывают по-разному.

Для восстановления ключа обязательно нужно знать марку, год выпуска, страну, для которой выпускался автомобиль.

Важно помнить, что ключи изготавливают и ремонтируют только при предъявлении комплекта документации, подтверждающей право владения машиной. По обычной доверенности ключи не изготавливаются.

klucha-net.ru

Toyota yaris 2000г. Сгорел чип транспондер ключа зажигания.

Toyota yaris 2000г. Сгорел чип транспондер ключа зажигания.

По выходным многие едут на дачу на своих автомобилях. Гуляют, выпивают. Случается, что теряют вещи, ключи. А, если ключи от автомобиля, то ваша машина превращается в "недвижимость".

Вот и в этом случае после выходных ключ зажигания сгорел при неизвестных обстоятельствах. Осталось только металлическое жало ключа. Которым можно открыть дверь машины и даже включить зажигание, но завести двигатель - увы, не получится.

Через интернет владелец автомобиля нашел мой сайт. Позвонил, описал ситуацию. Я проверил, имеется ли соответствующее оборудование для изготовления чипа транспондера Toyota yaris 2000 г. Обозначил цену и в назначенное время я - на даче в Ленобласти под Мгой.

Симптомы: при включении зажигания мигает лампа "security" на центральной консоли авто. Двигатель не заводится.

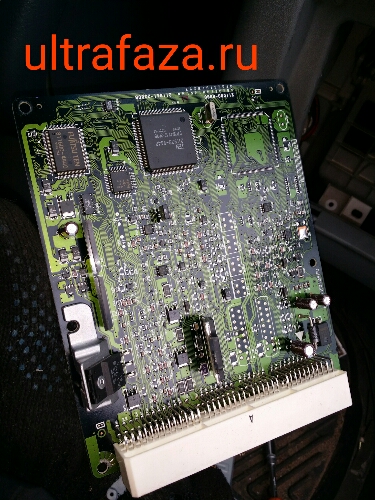

Снимаем блок управления двигателем (эбу, маркировка: engine control Toyota, 89661-52060, 211000-7210, ims-ten-v01, e13, Fujitsu ten limited, Japan, 1sz-fe, mt). Он находится под бардачком, как на многих тойотах. разбираем эбу. Находим память (eeprom 25020), в которой хранится информация о ключах.  Считываем данные из eeprom.

Считываем данные из eeprom. По этим данным специальная программа подготавливает чип транспондер.

По этим данным специальная программа подготавливает чип транспондер. Крепим этот чип к остатками ключа и проверяем. Лампа "security"гаснет, но двигатель не заводится - сел аккумулятор.. прикуриваем его и - запуск!

Крепим этот чип к остатками ключа и проверяем. Лампа "security"гаснет, но двигатель не заводится - сел аккумулятор.. прикуриваем его и - запуск!

Можно ехать домой на тойоте. А по а выходным - снова на дачу ;-)

ultrafaza.ru