Для чего предназначена функция lojack

Computrace - включение - отключение службы Computrace(R) от компании Absolute(R) (с фото)

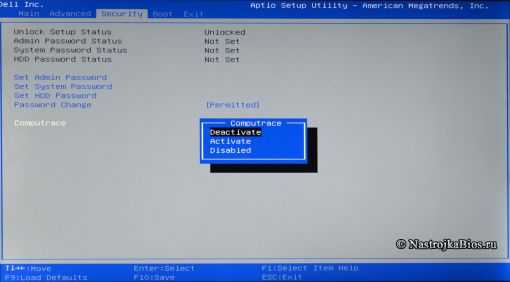

Опция Computrace - определяет поведение встроенных программных систем защиты от хищения устройств - в данном случае службы Computrace(R) от компании Absolute(R) Software.

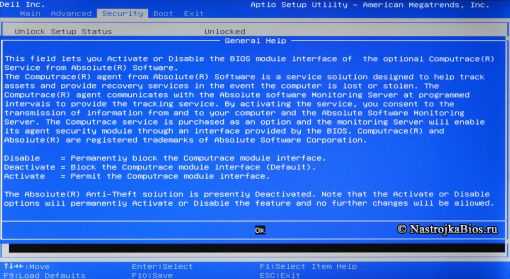

Это поле позволяет активировать или отключить модуль BIOS Computrace (R ) опциональной службы в ОС от Absolute(R) Software. Computrace (R) агент от Absolute(R) Software является сервисом, предназначенным для отслеживания устройств и предоставления услуги по установлению их места расположения в случае если компьютер будет потерян или украден. Computrace (R) агент общается с программным обеспечение сервера мониторинга Absolute(R) Software на запрограммированных интервалов для предоставления услуг слежения.

Агент Computrace — это приложение Windows, которое имеет две формы: сокращенную и полную. Сокращенную форму агента можно характеризовать как имеющую минимально возможный размер при максимальной гибкости и расширяемости. Этот модуль внедряется в прошивку BIOS (а точнее в PCI Option ROM или как UEFI-модуль). В патенте США за номером 20060272020A1,принадлежащем Absolute Software, этот агент описан как mini CDA (Communications Driver Agent)и предназначен для проверки наличия и работоспособности полноразмерного агента. В случае отсутствия полноценного агента, мини-агент загрузит его с сервера в глобальной сети.

Согласно описанию в патенте, постоянный модуль находится в дополнительном BIOS ROM. Дополнительный ROM имеет небольшую секцию с модулями Computrace агента, которые добавляются производителем BIOS и прошиваются на заводе производителем компьютера (а точнее, производителем материнской платы).

Современный EFI BIOS может содержать до нескольких сотен специальных EFI-драйверов, EFI-приложений и других модулей, упакованных в некого рода файловую систему. Мы обнаружили, что один из таких модулей являлся EFI-приложением или дополнительным ROM с Computrace агентом внутри. Таким образом, перепрошивка BIOS лишь обновит версию агента.

rpcnetp.exe >в autochk.exe >в EFI-приложении >в другом EFI-App>в ROM модуле >в прошивке BIOS

Мы можем отметить, что для прошивок, содержащих Computrace, соответствующие настройки в BIOS Setup могут как существовать, так и отсутствовать.

Разновидность ПО, которое невозможно удалить даже профессионалу. Эти программные продукты устойчивы даже к замене жесткого диска. Один из них - программные системы защиты от хищения устройств (ноутбуки, планшеты, телефоны), широко используемые в современных ноутбуках. В целом, иметь подобную защиту — это очень хорошая идея. Однако ее плохая реализация может не только сделать идею неработоспособной, но и подвергнуть пользователя дополнительному риску. Мы полагаем, что компании, реализующие технологии защиты от хищения, должны уделять особо пристальное внимание безопасности при разработке своих продуктов.

Главная из работ, проделанных ранее на эту тему, - исследование Alfredo Ortega и Anibal Sacco из Core Security Technologies, отраженное в их докладе «Deactivatethe Rootkit: Attackson BIOS anti-theft technologies» на конференции Blackhat в США в 2009 году. В исследовании они описали общие механизмы работы технологии Absolute Computrace для защиты от хищения устройств.

Авторы исследования рассмотрели риск эксплуатации систем со встроенным в код прошивки BIOS программным обеспечением для защиты от хищения устройства. Они продемонстрировали доказательства уязвимости подобных модулей против локальных атак, подразумевающих наличие физического доступа к компьютеру или возможности исполнения на нем произвольного кода.

Стандартное поведение ПО Computrace

Фаза 1: модуль BIOS

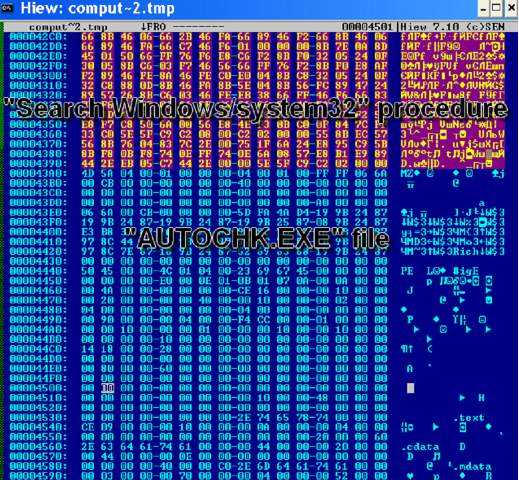

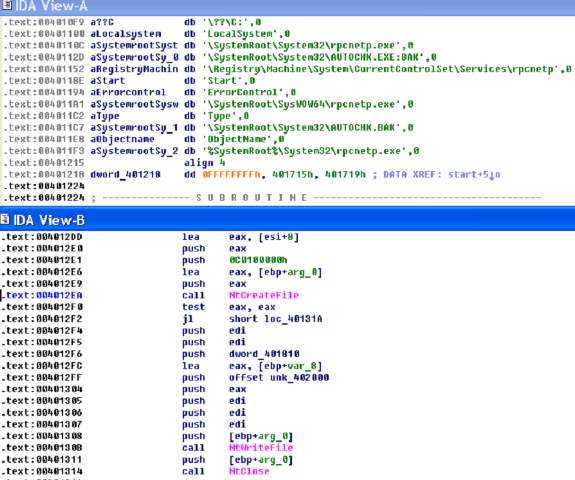

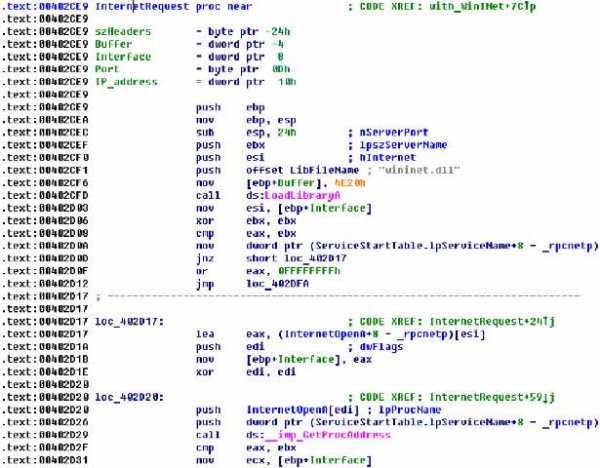

В первой фазе сразу после инициализации основного BIOS выполняются модули дополнительных ROM, выполняются EFI-приложения. В этой стадии модуль Computrace просматривает FAT/FAT32/NTFS разделы жестких дисков в поисках установленной ОС Windows. Затем он создает копию системного autochk.exe и переписывает его своим кодом. Системный autochk.exe сохраняется под именем autochk.exe.bak на FAT или autochk.exe:BAK в альтернативном потоке данных NTFS.

Фаза 2: autochk.exe

Модифицированный autochk.exe, стартуя во время загрузки, имеет полный доступ как к локальным файлам, так и к реестру Windows. Благодаря этому он благополучно сохраняет в папку system32 файл агента rpcnetp.exe и регистрирует его в реестре Windows в качестве новой сервисной службы. Позже оригинальный autochk.exe восстанавливается из сохраненной копии.

Фаза 3: rpcnetp.exe

Именно этот модуль также известен как мини-агент Computrace агент или mini CDA (Communication Driver Agent). Его размер относительно невелик, всего около 17Kb.

Мини-агент стартует как сервисная служба Windows. Сразу после этого он копирует собственный исполняемый EXE-файл под именем rpcnetp.dll, устанавливая при этом соответствующий флаг в PE заголовке (чем утверждает, что это корректный DLL файл), и загружает DLL. Затем rpcnetp.exe запускает дочерний процесс svchost.exe в приостановленном состоянии и внедряет в его память созданный rpcnetp.dll. При возобновлении исполнения svchost.exe создает дочерний процесс браузера iexplore.exe с правами текущего активного пользователя. Iexplore.exe также создается в приостановленном состоянии и так же получает инъекцию rpcnetp.dll. Модифицированный таким образом браузер в автоматическом режиме соединяется с сервером управления для получения команд и загрузки дополнительных модулей. Это приводит к скачиванию и установке полноразмерного агента rpcnet.exe... https://www.securelist.com/ru/analysis/208050831/Ugroza_iz_BIOS

Значения опции:

- Deactivate -

- Activate -

- Disabled -

Более подробно о недостатках и достоинствах "нового БИОСА - UEFI - интерфейс прошивки" написано здесь.

Опция также может иметь другие названия:

- Computrace

Программа Aptio Setup Utility - BIOS фирмы American Megatrends Inc на системных платах Dell Inc.

Название данной опции у данного производителя в данной версии BIOS:

Computrace значение по умолчанию [Deactivate]Возможное значение:

| 1. |

This field lets you Activate or Disable the BIOS module interface of the optional Computrace(R) Service from Absolute(R) Software.The Computrace(R) agent from Absolute(R) Software is a service solution designed to help track assets and provide recovery services in the event the computer is lost or stolen. The Computrace(R) agent communicates with the Absolute software Monitoring Server at programmed intervals to provide the tracking service. By activating the service, you consent to the transmission of information from and to your computer and the Absolute Software Monitoring Server. The Computrace service is purchased as an option and the monitoring Server will enable its agent security module through an interface provided by the BIOS. Computrace(R) and Absolute(R) are registered trademarks of Absolute Software Corporation. The Absolute(R) Anti-Theft solution is presently Deactivated. Note that the Activate or Disable options will permanently Activate or Disable the feature and no further changes will be allowed. |

Это поле позволяет активировать или отключить модуль BIOS Computrace (R) опциональной службы в ОС от Absolute(R) Software. Computrace (R) агент от Absolute(R) Software является сервисом, предназначенным для отслеживания устройств и предоставления услуги по установлению их места расположения в случае если компьютер будет потерян или украден. Computrace (R) агент общается с программным обеспечение сервера мониторинга Absolute(R) Software на запрограммированных интервалов для предоставления услуг слежения. Подключив услугу , вы выражаете согласие на передачу информации от и к компьютеру и сервера мониторинга Absolute Software . Служба Computrace приобретается в качестве опции и Мониторинг серверов осуществляется через модуль - агент безопасности интерфейс предоставленный BIOS. Computrace (R) и абсолютного (R) являются зарегистрированными торговыми марками Absolute Software Corporation. Абсолют (R) Anti-Theft решение в настоящее время отключена. Обратите внимание, что включать или отключать опции будут постоянно Включить или отключить эту функцию и дальнейшие изменения не будут разрешены. |

| [Deactivate] | Deactivate = Block the Computrace module interface (Default). | Отключить интерфейс модуля Computrace ( по умолчанию ). |

| [Activate] | Activate = Permit the Computrace module interface. | Активируйте = Разрешите интерфейс модуля Computrace. |

| [Disabled] | Disable = Permanently block the Computrace module interface. | Disable = Постоянно блокировать интерфейс модуля Computrace |

Еще по настройке БИОС (БИОЗ) плат:

www.nastrojkabios.ru

BIOS-агент Computrace вызвал подозрение у «Лаборатории Касперского»

«Лаборатория Касперского» опубликовала аналитический отчет с описанием нескольких случаев несанкционированной активации программного агента Computrace. Его часто ставят в прошивки ноутбуков для удаленного слежения (например, в случае кражи). Общее количество ноутбуков с установленными агентами Computrace по всему миру оценивается в 2 млн, причем значительная часть их находится в России.

Absolute ComputraceАгент Computrace — это приложение Windows, которое имеет две формы: сокращенную и полную. Сокращенную форму агента можно характеризовать как имеющую минимально возможный размер при максимальной гибкости и расширяемости. Этот модуль внедряется в прошивку BIOS (а точнее в PCI Option ROM или как UEFI-модуль). В патенте США за номером 20060272020A1, принадлежащем Absolute Software, этот агент описан как mini CDA (Communications Driver Agent)и предназначен для проверки наличия и работоспособности полноразмерного агента. В случае отсутствия полноценного агента, мини-агент загрузит его с сервера в глобальной сети.

Дополнительный ROM имеет небольшую секцию с модулями Computrace агента, которые добавляются производителем BIOS и прошиваются на заводе производителем компьютера (а точнее, производителем материнской платы). Интересно, что для прошивок, содержащих Computrace, соответствующие настройки в BIOS Setup могут как существовать, так и отсутствовать. Например, в ASUS X102BA их нет.

В то же время модуль Computrace позволяет осуществить удаленный доступ к компьютеру через интернет. Производители устанавливают шпионский софт в BIOS некоторых моделей ноутбуков, не уведомляя об этом покупателей. Например, такое случалось с покупателями ноутбуков ASUS 1225B, Samsung 900X3C и Samsung NP670Z5E.

На диаграмме показаны производители материнских плат компьютеров с активным агентом Computrace. Статистика собрана с сети KSN.

«Лаборатория Касперского» изучила коммуникацию агента Computrace с удаленным сервером и обнаружила довольно простой протокол.

«Детальное рассмотрение протокола дает нам представление о том, что его дизайн спроектирован для удаленного исполнения любого рода команд. У нас нет доказательств того, что Absolute Computrace был использован как платформа для атак, но мы отчетливо видим возможность этого, и некоторые тревожные и необъяснимые факты делают эту возможность все более реалистичной, — пишут специалисты антивирусной компании. — Мы глубоко убеждены, что столь прогрессивный инструмент обязан иметь столь же прогрессивную защиту от несанкционированного использования, включая механизмы надежной аутентификации и шифрования».

Индикаторы активности агента Computrace

1. Один из процессов запущен:

- rpcnet.exe

- rpcnetp.exe

- 32-bitsvchost.exe, работающие на 64-bitсистеме (косвенный индикатор)

2. Один из файлов существует на диске:

- %WINDIR%System32rpcnet.exe

- %WINDIR%System32rpcnetp.exe

- %WINDIR%System32wceprv.dll

- %WINDIR%System32identprv.dll

- %WINDIR%System32Upgrd.exe

- %WINDIR%System32autochk.exe.bak (для FAT)

- %WINDIR%System32autochk.exe:bak (для NTFS)

3. Система отправляет DNS-запросы для следующих доменов:

- search.namequery.com

- search.us.namequery.com

- search64.namequery.com

- bh.namequery.com

- namequery.nettrace.co.za

- search3.namequery.com

- m229.absolute.com или любых m*.absolute.com

4. Система соединяется со следующим IP-адресом: 209.53.113.223

5. Существует один из следующих ключей в реестре:

- HKLMSystemCurrentControlSetServicesrpcnet

- HKLMSystemCurrentControlSetServicesrpcnetp

xakep.ru

BIOS-ный троян от Absolute Software

Технические подробности работы "BIOS-агента" систем Computrace (LoJack итп сотоварищи) от Absolute Software.

История

Система базируется на разных способах внедрения в компьютерную систему. В самых старых версиях – это было лишь приложение под Windows (скрытый сервис). Впоследствии была использована распространённая техника использования изменённого MBR. Это, с одной стороны, давало логичные преимущества простоты реализации (загрузки до старта ОС), с другой стороны – серьёзные ограничения, как со стороны антивирусов, благополучно блокирующие и устраняющие подобные методики, так и со стороны "простого" использования, т.к. любой нестандартный вид MBR делал невозможным установку/функционирование "агента". Кроме того, старые системы были ориентированы на DialUp, что требовало достаточно громоздких и относительно железозависимых процедур по инициализации модемов (а также используемых ими COM-портов). Повсеместное развитие интернета позволило ориентироваться на соединение через LAN/Ethernet, и примерно в 2004-м году была реализована схема, которая сейчас является основной и поддержана многими производителями (как компьютеров – HP, Dell, Lenovo и др., так и BIOS – Phoenix/Award, AMI, UEFI) – когда код для запуска/инсталляции хранится в FlashROM BIOS.Принцип работы Computrace

Модуль Computrace встроен в BIOS как PCI-ROM, т.е. использует обычный стандарт, который нужен для всех загрузочных PCI-устройств в системе – будь то сетевая карта (c её BootROM на борту) или SCSI, SATA-контроллер и т.д. В процессе работы POST (в её конечной части) сканируются так называемая Option ROM область памяти (где располагаются модули PCI-ROM), подсчитывается их CRC и если всё нормально BIOS им передаёт им управление для установки нужных их работе ресурсов. Таким образом, подобная методика предполагает изначальное нахождение данного модуля в исходном BIOS системы. Соответственно это предполагает новые компьютеры, с производителями которых подписано соглашение об использовании в их BIOS данного модуля (производитель BIOS сам встраивает его в исходник собственными силами). Либо, в крайнем случае, это обновление BIOS с сайта производителя ноутбука (по той же договорённости – BIOS также делается производителем), и тогда процесс перешивки целиком ложится на пользователя.Получив управление, PCI-ROM модуль Computrace резервирует в свободной памяти блок объёмом 64кБ, куда расшифровывает/распаковывает свой код.

В случае отсутствия свободной памяти используются несколько общезвестных трюков, в т.ч. использование сегмента видеопамяти.

В распакованном/расшифрованном коде содержится процедура поиска на винчестере каталога с Windows (поддерживается FAT и NTFS) и два запускных exe-файла.

Точней – файл, в который инкапсулирован ещё один файл, извлекаемый позже.

Стартовый файл для установки агента замещает собою autochk.exe в windows/system32, переименовывая оного в autochk.bak.

При старте Windows поддельный autochk.exe, получив управление, извлекает из своего тела файл rpcnet.exe и прописывает его в реестр для работы/автозагрузки в качестве сервиса.

После получения управления от Windows уже в качестве сервиса (rpcnet) он при наличии доступа в интернет соединяется с одним из управляющих серверов 209.53.113.xxx (xxx.absolute.com).

С него скачивается полная версия, которая устанавливается на винчестер в качестве "обычного" файла (rpcnetp.dll) и вся основная работа уже возлагается именно на его плечи.

C его помощью компьютер управляется удалённо – он принимает на исполнение как "внутренние" команды, так и, установив свой API-интерфейс, позволяет (удалённо) вызывать стандартные Windows-процедуры (application-уровня).

Сервис обеспечивает периодический сигнал (раз в четыре часа) к серверу на запрос управления им. В случае получения ответа от сервера об установленном уровне утери нотбука клиент начинает "долбиться" уже каждые пятнадцать минут.

Установив удалённое управление, сервер может выполнить различные команды, например, по желанию клиента – удалить нужные (или все) файлы с диска.

В качестве доказательства произведённой работы на сторону сервера передаётся лог обо всех удалённых файлах.

Основные патенты по теме:

п.с. статья написана в начале 2007-го года, опубликована 22.08.2009.

www.rom.by

VOHID MARDONOV: Cisco - ответы Глава 3 программы ITE

Инженер только что закончил сборку нового компьютера. При первом включении питания компьютера процедура POST обнаруживает проблему. Каким образом POST указывает на ошибку?

Клавиатура блокируется. Сообщение об ошибке передается в BIOS. Индикатор на передней панели корпуса компьютера несколько раз мигает. ? Раздается серия звуковых сигналов.Инженер пытается устранить проблему с компьютером, который не удается загрузить. При включении питания компьютера раздается несколько звуковых сигналов и отображается сообщение о том, что настройки BIOS были изменены и требуется перенастройка. Инженер перенастраивает параметры BIOS, сохраняет их, и компьютер загружается. Позже, после выключения компьютера и его повторного включения, отображается то же сообщение об ошибке, и все изменения BIOS исчезают. Что следует сделать инженеру, чтобы исправить проблему?

? Заменить батарею CMOS. Обновить микропрограмму BIOS. Заменить материнскую плату. Извлечь и вставить снова модули ОЗУ.Инженер только что закончил сборку нового компьютера. При первом включении питания компьютера процедура POST обнаруживает проблему в видеоподсистеме. Каким образом POST указывает на ошибку?

блокируется клавиатура индикатор на передней панели корпуса компьютера несколько раз мигает ? раздается несколько звуковых сигналов сообщение об ошибке передается в BIOSНазовите важное действие, необходимое при установке второго жесткого диска PATA в компьютере.

Установка идентификационного номера диска при помощи установки перемычки в правильное положение. ? Правильное совмещение контакта №1 кабеля передачи данных PATA с разъемом. Установка размера файла подкачки на новом диске. Настройка параметров BIOS для автоматического обнаружения главного диска.Что используется для предотвращения контакта материнской платы с металлическими участками корпуса компьютера?

заглушка тыловых портов корпуса термопаста ? изолирующие муфты разъемы с нулевым усилием вставкиКаково минимальное число дисков, необходимое для развертывания RAID 0?

? 2 4 3 1Инженер обнаруживает, что порт PS/2 для подключения мыши не работает. У инженера есть несколько моделей мыши на замену. Какой порт ввода следует использовать для установки сменной мыши?

параллельный ? USB eSATA FireWireИнженер устанавливает дополнительную память на компьютер. Как ему обеспечить правильное размещение памяти?

Метка на модуле памяти всегда должна быть направлена в сторону ЦП. Гнезда для модуля памяти имеют цветовую маркировку: один край обозначен красным цветом, а другой — синим. Стрелки на модуле памяти должны быть совмещены со стрелками на гнезде для материнской платы. ? Ключ в модуле памяти должен быть совмещен с ключом в гнезде для модуля памяти.Инженер выполняет сборку нового компьютера. Какие два компонента часто проще установить перед монтажом материнской платы в корпусе? (Выберите два варианта.)

? память ? ЦП видеокарта звуковая плата Сетевой адаптерКакие три важных аспекта следует учитывать при установке ЦП на материнскую плату? (Выберите три варианта).К рычагу загрузки применяется максимальное усилие вставки, так что ЦП фиксируется на месте.

? ЦП должен быть правильно ориентирован и вставлен в гнездо. Батарея EPROM CMOS должна быть извлечена перед установкой ЦП. ? Принять антистатические меры предосторожности. ? Термостат и вентилятор ЦП должны быть установлены надлежащим образом. Контакты ЦП необходимо предварительно очистить с помощью изопропилового спирта.Какой тип разъема следует использовать для подачи питания на привод оптических дисков с интерфейсом PATA?

Berg ? Molex AT PS/2 Какое утверждение описывает назначение рамки разъема ввода-вывода?Она вставляется в материнскую плату, увеличивая число доступных гнезд для адаптерных плат. Она предоставляет несколько гнезд для подключения жестких дисков SATA к материнской плате. Она подключает гнезда адаптера PCIe, используемые для видео, непосредственно к ЦП для увеличения скорости обработки. ? Она обеспечивает возможность подключения к портам ввода-вывода материнской платы в разных корпусах компьютера.Инженера попросили установить второй оптический привод в компьютер. Инженеру потребуется настроить этот привод как подчиненный. Как выполнить эту настройку?

? Использовать перемычки на приводе для настройки диска в качестве вспомогательного. Использовать перемычки на материнской плате для настройки диска в качестве подчиненного. Подключить диск после перекручивания кабеля PATA. Обозначить привод как подчиненный в CMOS.Инженер устраняет неполадки с приводом гибких дисков компьютера. Он обнаруживает, что индикатор на приводе гибких дисков постоянно горит. Что следует сделать, чтобы решить проблему?

Удалить привод гибких дисков через мастер «Установка и удаление оборудования» Заменить привод гибких дисков. ? Подключить кабель данных, убедившись, что цветная полоска на кабеле совмещена с контактом 1 на приводе и материнской плате. Изменить настройку перемычки для привода гибких дисков на master (главное устройство).Где хранятся данные настройки BIOS?

? CMOS кэш жесткий диск ОЗУ Укажите два примера параметров CMOS, которые можно изменить. (Выберите два варианта.) размер разделов диска драйверы устройств размер файла подкачки ? включение и выключение устройств ? порядок загрузкиКак лучше всего нанести термопасту при переустановке ЦП?

? Очистить ЦП и основание радиатора с помощью изопропилового спирта перед нанесением термопасты. Соскрести остатки старой термопасты с радиатора с помощью острого ножа и обильно нанести новый слой термопасты. Заменить основание радиатора перед нанесением термопасты. Очистить основание радиатора с помощью медицинского спирта перед нанесением термопасты. Нанести толстый слой термопасты поверх ранее нанесенной, прежде чем выполнять переустановку ЦП.В чем заключается преимущество использования драйверов с цифровой подписью?

Они гарантированно совместимы со всеми операционными системами. Они не требуют обновления. Производитель гарантирует их совместимость с любым оборудованием. Они не подвержены ошибкам. ? Они проверены на совместимость с конкретной операционной системой.Каково назначение BIOS?

позволяет компьютеру подключаться к сети ? выполняет самотестирование при включении питания (POST) для внутренних компонентов предоставляет графические возможности для видеоигр и приложений предоставляет временное хранилище данных для ЦПИнженер собрал новый компьютер и теперь должен настроить BIOS. В какой момент следует нажать клавишу для запуска программы настройки BIOS?

? во время процедуры POST в процессе загрузки Windows перед включением компьютера после процедуры POST, но перед началом загрузки WindowsВы контролируете работу нового инженера, устанавливающего драйвер устройства на компьютере под управлением ОС Windows. Он спрашивает, почему компания настаивает на использовании драйверов с цифровой подписью. Как лучше всего ответить на этот вопрос?

Использование драйвера без цифровой подписи может привести к фрагментации файлов при их обработке. Драйвер с цифровой подписью утвержден компанией, разработавшей этот драйвер устройства. ? Драйвер с цифровой подписью прошел лабораторное тестирование Microsoft на проверку качества и таким образом снижает риски для системы. Все компании, производящие устройства для компьютеров Windows, должны получить подпись Microsoft о завершении контроля на новом драйвере перед его добавлением к операционной системе. Драйверы с цифровой подписью предотвращают физическое повреждение устройств.vohidmardonov.blogspot.ru

VOHID MARDONOV: Final Exam - Выпускной экзамен Cisco.

Final Exam - Выпускной экзамен Cisco.Внимание! Не все ответы правильные. Задание выполнено на оценку больше чем 79,2 - это хорошая оценка. Но старайтесь думать своей головой тоже.

Правильные ответы отмечены знаком +

Согласно политике профилактического обслуживания компании, каждые полгода для каждого компьютера должна создаваться новая точка восстановления. Какие существуют способы создания этой точки восстановления? Выбрать Пуск > Панель управления > Стандартные > Служебные > Восстановление системы > Создание точки восстановления. В интерфейсе командной строки ввести restore /cn. Правой кнопкой мыши щелкнуть Мой компьютер и выбрать Свойства > Восстановление > Создание точки восстановления. +Выбрать Пуск > Программы > Стандартные > Служебные > Восстановление системы > Создание точки восстановления. --------- После входа в систему компьютера пользователь может просматривать файлы, но не может загружать их. Какое действие может выполнить администратор, чтобы пользователи могли загружать файлы, но не могли удалять их? Установить уровень разрешений для папки «Чтение». Установить уровень разрешений для папки «Полный доступ». +Установить уровень разрешений для файла «Чтение и выполнение». Установить уровень разрешений для папки «Изменение». ---------

В новом офисе смотрителей парка, состоящем из одного помещения, выполняется развертывание беспроводной локальной сети. Офис расположен в самой высокой точке национального парка. После выполнения тестирования сети инженеры сообщают, что сигнал беспроводной сети периодически заглушается какими-то помехами. Каковы две возможные причины искажения сигнала? (Выберите два варианта.) возвышенность, на которой расположен офис, где была развернута беспроводная сеть ++сотовые телефоны, используемые сотрудниками количество беспроводных устройств, используемых в данной беспроводной сети ++микроволновая печь большое количество деревьев вокруг офиса --------- Инженер пытается создать виртуальные машины на компьютере, но хочет убедиться, что физические ресурсы системы, используемые виртуальными машинами, будут находиться под их непосредственным управлением, а не под управлением операционной системы сервера виртуальных машин. Как добиться этого? +Настроить виртуальные машины с помощью гипервизора, работающего непосредственно с оборудованием. Настроить виртуальные машины в качестве Windows Virtual PC. Отключить гиперпоточность в BIOS. Ограничить емкость оперативной памяти со страничной организацией. Настроить виртуальные машины с помощью размещенного гипервизора. -------- Инженера просят настроить один жесткий диск для поддержки двух операционных систем и хранения файлов данных в трех отдельных местоположениях диска. Какие настройки разделов поддерживают эти требования? 1 основной, 3 активных, 1 расширенный, 2 логических +2 основных, 1 активный, 1 расширенный, 3 логических 3 основных, 1 активный, 2 расширенных 2 логических, 2 активных, 3 расширенных -------

Инженер должен задокументировать текущие настройки всех сетевых устройств в колледже, включая устройства, расположенные на прилегающих территориях. Какой протокол лучше всего использовать для защищенного доступа к сетевым устройствам? Telnet FTP HTTP +SSH ----------- В чем заключаются типичные обязанности инженера первого уровня в центре обработки вызовов? решение проблемы, предусматривающее вскрытие корпуса компьютера формирование и передача заказа-наряда на уровень выше и звонок клиенту для получения дополнительной информации использование ПО удаленного доступа для устранения неисправностей компьютера клиента +сбор информации при обращении клиента на помощью -----

Каким образом по DSL одновременно передаются телефонные сигналы и сигналы данных? ++Каждый сигнал передается на своей частоте. В DSL для передачи телефонного трафика и трафика данных используются цифровые сигналы. Каждое подключение осуществляется отдельно. В DSL используется низкочастотная передача. ----------- Каким образом по DSL одновременно передаются телефонные сигналы и сигналы данных? +Каждый сигнал передается на своей частоте. В DSL для передачи телефонного трафика и трафика данных используются цифровые сигналы. Каждое подключение осуществляется отдельно. В DSL используется низкочастотная передача. ------- Какая функция характерна для команды ntbackup? Она может использоваться для восстановления файлов. Она используется для создания точек восстановления. Она используется для создания копии реестра. ++Она может запускаться из пакетного файла. ------ Какой режим обеспечения безопасности беспроводных подключений на основании открытых стандартов обеспечивает максимальную защиту? WPA LEAP +WPA2 WEP ------- В каких условиях требуется сетевой компьютерный кабель типа «витая пара» для прокладки в пленум-полостях? если требуемая длина кабеля составляет более 91 м если кабель подключается к главному распределительному отсеку (англ. MDF) +если кабель прокладывается в межпотолочном пространстве если кабель устанавливается в монтажный блок в коммутационном шкафу ---------- Пользователь сообщает, что некоторые задания на печать не были напечатаны. Инженер проверяет и замечает, что эти задания застряли в очереди печати. Что следует сделать, чтобы решить эту проблему? Подключить принтер к регулятору напряжения. +Отменить задание, отображающее ошибку, которое не дает напечатать другие задания. Переустановить драйвер принтера. Отключить кабель данных от принтера и снова подключить его. --------- Какой файл используется для обнаружения и создания информации об аппаратных устройствах, установленных на ноутбук с ОС Windows XP в процессе загрузки? +NTDETECT.COM NTLDR BOOT.INI NTOSKRNL.EXE ----- Близкого расположения с каким типом оборудования следует избегать при прокладке медных сетевых кабелей во избежание электромагнитных помех? устройства беспроводной сети +электродвигатели беспроводные телефоны микроволновые печи ----- Клиент расстроен и хочет поговорить с конкретным инженером для немедленного решения проблемы. Этого инженера не будет в офисе еще час. Каков правильный способ обработки этого вызова? Проигнорировать просьбу клиента и попытаться, с помощью пошагового процесса решения проблемы, перенаправить внимание клиента и решить проблему. Отослать рассерженного клиента к руководителю. Сообщить клиенту, что нужного ему инженера в настоящее время нет в офисе, и настоять на том, чтобы попытаться решить проблему без него. +Предложить клиенту либо попытаться решить проблему немедленно, либо подождать, пока нужный ему инженер не перезвонит ему в течение двух часов. ----- В каких обстоятельствах инженер первого уровня должен передать заказ-наряд на уровень выше? если инженер не может понять проблему из объяснений клиента если клиент запрашивает определенного инженера если клиент оказывается очень осведомленным в технических вопросах +если для решения проблемы требуется опыт другого инженера ------

Согласно корпоративной политике безопасности, для обмена данными через удаленные соединения используются защищенные туннели. Какая технология шифрования обеспечивает безопасность данных при их передаче по общедоступной сети Интернет, как если бы они передавались по корпоративной локальной сети? WPA WEP ++VPN MD5 --------- Какие две операционные системы используются на мобильных устройствах? (Выберите два варианта.) +IOS +Android Apple Google MobileOS ----- В ходе аудита было обнаружено, что файлы компании, хранившиеся на персональном сервере бывшего сотрудника, были изменены после того, как этот сотрудник ушел из компании. Что следует сделать для предотвращения несанкционированного доступа к этим файлам в будущем, но так, чтобы другие сотрудники компании могли их использовать? Удалить учетную запись бывшего сотрудника. Удалить файлы с сервера. Изменить тип учетной записи на гостевой. ++Отключить учетную запись бывшего сотрудника. ------------ В чем заключается причина отключения широковещательной рассылки имени сети (SSID) и изменение имени сети по умолчанию на беспроводной точке доступа? Точка доступа прекращает широковещательную рассылку собственного MAC-адреса, предотвращая подключение к сети неавторизованных беспроводных клиентов. Отключение широковещательной рассылки имени сети освобождает радиочастотный диапазон и увеличивает скорость передачи данных точки доступа. Любой пользователь с именем сети по умолчанию может осуществить доступ к точке доступа и изменить ее настройку. ++Для подключения к беспроводной сети необходимо вручную настроить имя сети на беспроводных клиентах. ---------- Что из перечисленного ниже является наиболее точным описанием угрозы подмены? отправка ненормально большого объема данных на удаленный сервер, что не позволяет пользователям осуществлять доступ к службам сервера ++создание впечатления, что данные исходят из источника, который на самом деле не является таковым перехват трафика между двумя узлами или добавление ложной информации в трафик между двумя узлами отправка массовой рассылки отдельным пользователям, спискам или доменам с целью нарушения работы электронной почты ----- Инженер пытается устранить неисправность компьютера с 4-летним сроком эксплуатации, который слишком долго загружается, и выясняет, что при каждой загрузке BIOS выполняет обнаружение оборудования. Какое действие поможет решить данную проблему? +Замена батареи CMOS. Запуск диспетчера устройств для обнаружения нового оборудования. Запуск компьютера с помощью последней удачной конфигурации. Сброс BIOS с помощью перемычки CMOS. ----------- От какого критерия питания зависит число внутренних накопителей, установленных на компьютере? выходное напряжение +5 В постоянного тока выходное напряжение +20 В постоянного тока напряжение источника питания выходное напряжение постоянного тока входное напряжение переменного тока +мощность источника питания --------- Каким образом инженер должен проверить все функции системы после подтверждения удаления вируса с компьютера? Задокументировать проблему и процедуры, выполненные для ее решения. +Проверить наличие новейших исправлений и обновлений ОС. Собрать информацию из нескольких источников для четкого определения проблемы. Поговорить с пользователем для определения причины проблемы. ----- Какая функция материнской платы контролирует количество данных, передаваемых ЦП за один раз? постоянное запоминающее устройство корпус с матричным расположением штырьковых выводов +внешняя шина инструкции MMX ----- Какой тип атаки на систему безопасности используется, когда хакер звонит в компанию, чтобы получить данные для входа в систему компьютера, представляясь сотрудником? ++социотехника троянская программа шпионское ПО рекламное ПО фишинг ----- Инженер объясняет клиенту разницу между струйными и лазерными принтерами. Какие два сравнения ему следует использовать? (Выберите два варианта.) +Струйные принтеры являются менее дорогостоящими в качестве первоначальной покупки по сравнению с лазерными. В струйных принтерах используется обычная бумага для обеспечения низкой стоимости печати, а в лазерных — более дорогая термобумага. И лазерный, и струйный принтеры обеспечивают низкое качество изображения. +Результаты печати лазерного принтера будут сухими, а результаты печати струйного могут быть все еще влажными из-за использования чернил. Лазерный принтер работает значительно медленнее по сравнению со струйным. ------

Для чего в ноутбуках используются приемы пропускания тактов ЦП? +для сокращения возможного тепловыделения ЦП для обеспечения пиковой скорости работы ЦП для увеличения производительности ЦП для сохранения заряда аккумулятора путем снижения скорости шины между ЦП и ОЗУ ------ Какие три действия должны выполняться в рамках программы текущего профилактического обслуживания компьютера? (Выберите три варианта). +удаление неиспользуемых или ненужных программ увеличение емкости ОЗУ компьютера +установка необходимых обновлений средств обеспечения безопасности изменение параметров обозревателя удаление старой электронной почты +удаление пыли из входных отверстий вентиляторов, источника питания и периферийных устройств ------ Текущая настройка IP в небольшой компании выполняется вручную и занимает много времени. Из-за увеличения роста сети инженер должен упростить способ настройки IP-адресов рабочих станций. Какая служба поможет упростить задачу настройки IP-адресов рабочих станций? DHCP DIPS ICMP +APIPA ------ Назовите четыре уровня в эталонной модели TCP/IP. HTTP, TCP, IP, Ethernet +прикладной, транспортный, Интернета, сетевого доступа прикладной, канала данных, сетевой, транспортный TCP, IP, Ethernet, IEEE прикладной, представления, сеансовый, транспортный ------- Какие два действия следует выполнить инженеру службы поддержки при оказании помощи клиентам? (Выберите два варианта.) Почувствовав какие-либо признаки раздражения клиента, передать его вызов на уровень выше. Перебить клиентов, если они начнут решать свои собственные проблемы. +Позволить клиентам закончить объяснение, не задавая дополнительных вопросов. +Успокоить клиентов, сводя к минимуму их проблемы. При необходимости поставить звонок клиента на удержание, попросить у клиента разрешения на это. --------

Что из нижеперечисленного может делать инженер службы поддержки при общении с заказчиками? (Выберите два варианта.)

Перебивать заказчиков, если они начнут решать свои собственные проблемы.

Успокаивать заказчиков, сводя к минимуму их проблемы.

Позволять заказчикам закончить объяснение, не задавая дополнительных вопросов.

++При необходимости ставить звонок заказчика на удержание, попросив у заказчика разрешения на это.

++Почувствовав какие-либо признаки раздражения заказчика, передать его вызов на уровень выше.

-------- Инженер выполняет обслуживание лазерного принтера. К каким двум деталям принтера не следует прикасаться, поскольку они сохраняют высокое напряжение даже после отключения от источника питания? ++кондиционирующий вал картридж с тонером печатающая головка ++провод коротрона лоток для бумаги ------ Инженер работает над устранением неисправностей компьютера, который не выполняет печать. Инженер предполагает, что драйвер принтера мог устареть, загружает новейший драйвер и устанавливает его. Инженер пытается выполнить печать, но компьютер по-прежнему не печатает. Какое следующее действие инженеру следует выполнить? Разработать план действий. Проверить теорию. Выявить неисправность. +Разработать новую теорию. --------- Инженер использует функцию сжатия тома служебной программы управления дисками и выполняет разделение раздела. Что следует сделать дальше, чтобы раздел можно было использовать? Удалить все разделы и выполнить повторную инициализацию диска. +Создать раздел(ы) в незанятом пространстве. Преобразовать незанятое пространство в динамический диск. Форматировать существующий раздел. ----------Инженер использует функцию сжатия тома служебной программы управления дисками и выполняет разделение раздела. Что следует сделать дальше, чтобы раздел можно было использовать? Удалить все разделы и выполнить повторную инициализацию диска. +Создать раздел(ы) в незанятом пространстве. Преобразовать незанятое пространство в динамический диск. Форматировать существующий раздел. -----------

Какое утверждение содержит правильное сравнение характеристик коаксиального кабеля и кабеля типа «витая пара»? Ограниченная пропускная способность коаксиального кабеля делает его более пригодным для использования в локальной сети, чем кабель типа «витая пара». Из-за наличия одной медной жилы проще устранить неисправность коаксиального кабеля, чем кабеля типа «витая пара». Коаксиальный кабель дешевле кабеля типа «витая пара». +Физическая установка коаксиального кабеля сложнее установки кабеля типа «неэкранированная витая пара». ----

Пользователь обновляет драйвер устройства и перезагружает систему. После перезагрузки пользователь успешно выполняет вход в систему, после чего ОС отображает синий экран и происходит сбой. Пользователь нажимает клавишу F8 при перезагрузке и пытается выполнить вход с последней удачной конфигурацией, но получает тот же результат. Почему последняя удачная конфигурация не помогла решить проблему? Пользователю не удалось запустить chkdsk перед входом в систему. Файл boot.ini поврежден. +При успешном входе в систему последняя удачная конфигурация заменяется на текущую. Пользователю не удалось сохранить параметры CMOS при перезагрузке. ---

Пользователь загружает виджет на телефон Android, однако с удивлением замечает, что в результате прикосновения к виджету загружается приложение. В чем может быть причина этой проблемы? Виджет поврежден. Настройки безопасности ОС Android нарушены. +Виджет связан с приложением, и такое поведение является нормальным. Пользователь загрузил вирус. ----- Компьютерный инженер выполнил ряд действий для решения проблемы. Некоторые действия не помогли решить проблему, но в конце концов решение было найдено. Какие действия должны быть задокументированы? только правильное решение, поскольку оно помогло устранить проблему +все, что было сделано в попытке решить проблему описание проблемы и ее решения только неправильные действия, что поможет инженерам не совершать подобных ошибок в будущем ----- Что представляет %USERPROFILE% в пути C:\Users\%USERPROFILE%\AppData\Local\Temp? местоположение папки «Документы» конкретного пользователя переменную, установленную администратором для каждого пользователя системы +переменную среды, установленную операционной системой фиксированное значение, которое обозначает уровень доступа пользователя к системным файлам ----- Пользователю нужно обновить компоненты ноутбука для увеличения производительности. Какие два компонента пользователь может заменить самостоятельно? (Выберите два варианта.) +аккумулятор ЖК-дисплей ЦП +ОЗУ материнскую плату ----- Какое утверждение справедливо для модулей ОЗУ DDR2 и DDR3? Они обладают разным числом контактов. +Для них используются различные типы гнезд DIMM на материнской плате. Для них требуется одинаковая рабочая частота на внешней шине. Они работают при одинаковом напряжении. ----- Заказчику требуется дополнительная емкость системы хранения на старом компьютере. Что инженеру следует проверить на компьютере, чтобы определить возможность добавления жесткого диска? генерируемое тепло и требования к вентиляции версию BIOS открытое гнездо расширения PCI/PCIe адекватную емкость ОЗУ +доступное подключение PATA/SATA ----- Какие две потенциальные угрозы для мобильного устройства связаны с такими действиями, как обеспечение доступа с правами «root» и взлом защиты устройства? (Выберите два варианта.) Повышение производительности устройства. +Модифицированная ОС не может надлежащим образом создавать или поддерживать функции организации изолированной среды. Интерфейс пользователя может быть модифицирован в значительной степени. Включение некоторых функций, изначально отключенных поставщиком. +Модифицированная ОС предоставляет пользователям доступ к корневому каталогу. ----- Какие два типа интерфейса позволяют подключать различные внешние компоненты к ноутбукам и настольным ПК без необходимости отключать питание компьютера? (Выберите два варианта.) PCI PS/2 PCIe +USB +FireWire ----- Инженер планирует обновление операционной системы пользовательского компьютера, в настоящее время работающего под управлением ОС Windows Vista. Поскольку клиенту требуется функция BitLocker, встроенная в ОС Windows Vista, необходимо, чтобы после установки новой операционной системы эта функция оставалась доступна. Какая версия или версии ОС Windows 7 поддерживают эту функцию? Windows 7 Максимальная, Профессиональная, Домашняя расширенная и Начальная +Windows 7 Максимальная Windows 7 Максимальная и Профессиональная Windows 7 Максимальная, Профессиональная и Домашняя расширенная ---- Какие три признака NTFS делают эту файловую систему лучше, чем FAT32? (Выберите три варианта). +шифрование на уровне файлов и папок размер файла на том 4,17 миллиона максимальный размер отдельного файла 4 Гбайта +журналирование большой размер кластера +параметры разрешений для файлов и для папок ----- Пользователь считает, что файл данных на компьютере с ОС Windows XP поврежден. Какая служебная программа может предоставить максимум информации об этом файле данных? Msconfig Regedit Defrag +Chkdsk -----

Какие факторы необходимо проверить при выборе и установке нескольких вентиляторов охлаждения в корпусе ПК? +Установка с правильным направлением воздушного потока. Одинаковость марки и модели. Одинаковая скорость работы. Одинаковая мощность обдува. ------

Какая функция сенсорного экрана мобильного устройства позволит пользователю выполнять масштабирование отображаемых объектов, таких как карты и фотографии? скольжение длительное касание сжатие +двойное касание ----- Какие две процедуры следует выполнить перед профилактическим обслуживанием ноутбука? (Выберите два варианта.) +Отключить адаптер питания переменного тока. Подключить устройства, которые обычно используются в ежедневной работе. Убедиться, что используется новейшая версия BIOS. +Извлечь аккумулятор. Проверить, что были установлены последние обновления операционной системы. Проверить, что все драйверы являются текущими. ------

Какой метод двухфакторной идентификации требует использования небольшого радиопередающего устройства и ввода пароля для успешной аутентификации? электронная ключ-карта +ключ-брелок смарт-ключ биометрический считыватель ---- Инженеру требуется настроить гарнитуру Bluetooth для пользователя компьютера. Какие два действия следует выполнить перед установкой головной гарнитуры? (Выберите два варианта.) Извлечь аккумулятор. +Убедиться, что включен переключатель Bluetooth ноутбука. Убедиться, что к неокрашенной части ноутбука прикреплен антистатический браслет. Отключить питание переменного тока. +Включить Bluetooth в настройке параметров BIOS. ----- Компьютер может осуществлять доступ к устройствам, расположенным в той же сети, но не может осуществлять доступ к устройствам в других сетях. В чем состоит вероятная причина этой проблемы? Кабель неправильно подключен к сетевой плате. Компьютер имеет недопустимый IP-адрес. +Компьютер имеет недопустимый адрес шлюза по умолчанию. Компьютер имеет неправильную маску подсети. ----- После того, как администратор вручную настроил правильное имя сети (SSID) на новом ноутбуке, компьютер все равно не может подключиться к беспроводной сети. Какое дополнительное действие следует выполнить для решения этой проблемы? +Проверить наличие MAC-адреса ноутбука в таблице фильтрации MAC-адресов. Перезагрузить беспроводную точку доступа. Изменить групповую учетную запись пользователя, включив все разрешения для файлов. Переименовать ноутбук и сбросить пароль пользователя в сети. ----- Раздраженный клиент звонит с жалобой о том, что запланированное обслуживание компьютера заняло больше времени, чем ожидалось. Инженер проверяет заказ-наряд и замечает, что обслуживание выполнялось новым сотрудником. Что инженеру следует ответить? Убедиться, что теперь компьютер работает нормально. Объяснить, что для выполнения обслуживания был отправлен неопытный инженер по ремонту. Поставить звонок на удержание до появления руководителя. +Выслушать жалобу и извиниться за любые неудобства, доставленные слишком продолжительным обслуживанием компьютера. ----- Инженер выполняет устранение неисправностей принтера, который не печатает из-за постоянного замятия бумаги. Что инженер должен попытаться сделать в первую очередь? Проверить наличие согнутых штифтов на кабеле принтера. Проверить подключение кабелей принтера. Настроить порт принтера. +Очистить принтер. ------ Какой компонент ноутбука преобразует постоянный ток в переменный, обеспечивая подсветку дисплея? аккумулятор +инвертер подсветка материнская плата флуоресцентная лампа с холодным катодом (англ. CCFL) ----- Стало известно, что на компьютерах компании появляются окна с предупреждениями лжеантивирусного ПО. Администратор компьютерных систем составляет уведомление для всех сотрудников с объяснением способов решения этой проблемы. Помимо описания проблемы и рекомендуемой процедуры ее решения, какие два указания также должны быть включены в уведомление? (Выберите два варианта.) +Не щелкайте никакую точку окна с предупреждением. Чтобы закрыть окно, нажмите кнопку Отмена в окне. +Чтобы закрыть окно, используйте сочетание клавиш Alt + F4. Обновите программное обеспечение для защиты от вредоносного ПО, установленное на компьютере. Закройте окно, нажав кнопку X в верхнем правом углу. ---- Какое утверждение об использовании антистатического браслета является верным? +Антистатический браслет не следует носить при ремонте источника питания. Для оптимального заземления зажим должен быть присоединен к окрашенной части корпуса компьютера. Антистатический браслет не следует использовать вместе с антистатическим ковриком. Металлическая часть браслета не должна соприкасаться с кожей. ----- Согласно политике профилактического обслуживания компании, каждые полгода для каждого компьютера должна создаваться новая точка восстановления. Какие существуют способы создания этой точки восстановления? Выбрать Пуск > Панель управления > Стандартные > Служебные > Восстановление системы > Создание точки восстановления. В интерфейсе командной строки ввести restore /cn. Правой кнопкой мыши щелкнуть Мой компьютер и выбрать Свойства > Восстановление > Создание точки восстановления. +Выбрать Пуск > Программы > Стандартные > Служебные > Восстановление системы > Создание точки восстановления.

vohidmardonov.blogspot.ru

Computrace LoJack for Laptops Frequently Asked Questions (FAQ)

What is Computrace Lojack for Laptops?Computrace Lojack for Laptops is an anti-theft security package that can be embedded into a computer's basic input/output system (BIOS) and installed onto the hard drive of the computer system. In the event that the computer is stolen, the application will continue to attempt to contact the monitoring center and can report back with specific information to trace the location of the stolen computer once it connects to the internet.

What Are the Requirements for Lojack for Laptops?

Computrace Lojack for Laptops has the following system requirements:

- Microsoft Windows Vista or XP 32-bit

- Internet connection

- Internet Explorer 6.0 or above

How to Install Lojack for Laptops

- Locate the desktop icon.

- At the Lojack for Laptops Install splash screen, click Next.

- Click Start Install.

- Click "I accept the terms of the license agreement" and then click Next.

- Enter your contact information into the fields provided, then click Next. All fields must be completed to continue.

- When the registration page is successfully completed, the installer will retrieve some survey questions. Click Next to continue.

- Click Install.

- Click Finish to complete the installation. The Install Manager will remove itself from the desktop and from Add/Remove Programs as added security.

| Note: | ||

| To group multiple computers under the same account information, be sure to use the same account name and password on each Lojack for Laptops installation. |

How do I Know if Lojack for Laptops is Correctly Installed?

Perform a test call from the Lojack for Laptops Account Page:

- Log into the account website using your account name and password.

- Click the Test Call button located at the bottom of the page.

- On the Perform a Test Call window, click Test Call.

- Accept the ActiveX control by clicking the yellow bar at the top of the page and selecting "Install ActiveX Control".

- Click Install to install the Recovery ActiveX Control Module.

Note: If Windows Firewall is installed, click Unblock to accept the incoming connection.

Once complete, the Test Call window will show the status of the test. If unsuccessful, wait 24 hours and try again, as the issue may be due to temporary network congestion.

Contact Information for Lojack for Laptops

Computrace Lojack for Laptops is fully supported by the vendor. For account management, system recovery due to theft, and advanced support, visit Absolute Software. This webpage houses information on:

- Hours of coverage

- Toll-free numbers

- Support email addresses

Parts Replacement and OSRI Procedures for Lojack for Laptops

The following procedures should be implemented in the event of hardware replacement or operating system reinstallation:

| Part or OS Replaced | Lojack for Laptops Reinstallation Procedure |

| If the customer re-installs the operating system | Computrace LoJack for Laptops should automatically heal itself on the new operating system. For further information, have the customer contact Computrace LoJack for Laptops Technical Support at http://www.absolute.com/support. |

| If the hard drive is replaced on the computer | If the computer is BIOS enabled (www.absolute.com/products-bios-enabled-computers.asp ) Computrace LoJack for Laptops will automatically repair itself on this new hard drive. The customer should not have to do anything further. If the computer is not BIOS enabled, the customer will need to re-install Computrace LoJack for Laptops. Have the customer contact Computrace LoJack for Laptops Technical Support for further help at http://www.absolute.com/support. |

| If the system board of the computer is replaced | The customer will need to re-install Computrace LoJack for Laptops on the computer. Have the customer contact Computrace LoJack for Laptops Technical Support for further help at http://www.absolute.com/support. |

| If the customer’s computer has been replaced | The customer will need to re-install Computrace LoJack for Laptops on the computer. Have the customer contact Computrace LoJack for Laptops Technical Support for further help at http://www.absolute.com/support. |

www.dell.com

Характеристики противоугонных систем,типы и названия систем и комплексов.

Характеристики противоугонных системСигнализация - электронное устройство, выполняющее функция оповещения (звукового и светового), имеющее датчики открывания дверей, капота, багажника, сирену, блокирующее одну или несколько электрических цепей автомобиля. Внимание! Не считается сигнализацией центральный замок ТС, управляемый с брелока или штатного ключа, если ТС не оборудовано сиреной.

Иммобилайзер - электронное устройство, блокирующее одну или несколько электрических целей автомобиля.

Электронная противоугонная система (ЭПС) – комплексная электронная противоугонная система, включающая в себя противоугонную (иммобилайзер) и охранную (звуковая сирена и световая сигнализация) функции. Как правило, ЭПС управляется электронной меткой или контактным ключом Далласа.

«Техноблок» (Tecnoblock) – механическое противоугонное средство – система блокировки тормозной системы и / или гидропривода сцепления.

Несъёмный замок капота – дополнительный (к штатному ) замок капота, защищающий подкапотное пространство.

Радиопоисковые системы – радиопоисковые системы используют радиоканал для передачи данных и пеленгации. Частота для работы выделяется государством. Для работы на этой частоте оператор радиопоисковой системы строит собственную сеть (передатчики, вышки, пеленгаторы и т.п.). Через эту сеть в случае хищения или попытки хищения передаются специальные кодированные радиосигналы, которые активируют приемопередатчик установленный в машине. Поисковые экипажи, оборудованные специальными устройствами для пеленгации радиосигналов, пеленгуют угнанный автомобиль.

Спутниковые системы - приемник GPS, установленный в машине, получает от спутников сигнал и вычисляет по нему свои координаты. Затем система передает эти координаты на пульт системы по каналу GPS (в состав системы входит сотовый терминал). GPS каналы принадлежат сотовому оператору (Билайн, МТС) и, соответственно, оплачиваются оператором системы. Компьютер ЦПУ принимает эти координаты и накладывает их на электронную карту местности. В итоге оператор видит положение автомобиля на карте.

Комбинированные системы поиска (Спутниковая и радиопоисковая система) – системы которые сочетают в себе как спутниковый, радиопоисковый, так и другие принципы работы. Обладают всеми достоинствами вышеуказанных систем. Эффективно работают в условиях противодействия со стороны угонщиков.

Тип системы | Название системы | Название комплекта |

| |

Гидромеханический замок тормозной системы | Tecnoblok | 12KS, 12KS Alarm |

| |

Электронная противоугонная система (ЭПС) | Basta | 911 |

| |

Black Bug Super | 84, 85 |

| ||

Black Bug | 71, 72, 81, 82 |

| ||

Woodoo | WD 800W, 860W, 870W |

| ||

Biocode |

|

| ||

Cesar | SkyBreak DD2+ |

| ||

Starcom | Starlock |

| ||

MED | 2250.2, 3250.2, 330.2 |

| ||

Спринг | Статический, Динамический |

| ||

Autosecurity | Подбирается для конкретного ТС |

| ||

Радиопоисковая или спутниковая система начального уровня | Автолокатор | Стандарт |

| |

Autoconnex/Cobraconnex | Garant, Standart |

| ||

Аркан City | Универсальный, Комфортный |

| ||

Логистик | Барьер2, V.I.P.2 |

| ||

Лоджек | Базовый, Лоджек+ |

| ||

Sputnik-Auto | Авангард +, Авангард + Супер |

| ||

Скайлок/Skylock | Standart, Optima |

| ||

Старком/Starcom | Базовый+, Оптимальный+, Элитный+ |

| ||

SpaceGoard | Классик, Оптима |

| ||

Цезарь Сателлит | Omega X, Escort X+, Magnum X, Standard |

| ||

Эшелон | Стандарт, Профи |

| ||

Шарлог | Классик, Оптима |

| ||

Спутниковая система высокого уровня | Автолокатор | Сателлит |

| |

AutoConnex/Cobraconnex | Best Luxe, Best Profi |

| ||

Аркан Satellite | Универсальный, Комфортный, Персональный |

| ||

Логистик | Exclusive |

| ||

Лоджек | Дефенс |

| ||

Скайлок/Skylock | Profi |

| ||

Старком/Starcom | Элитный X |

| ||

SpaceGuard | Gold |

| ||

Цезарь Сателлит | Premium X+, Magnum X Super |

| ||

Эшелон | VIP |

| ||

Спутниковая система высокого уровня с дополнительным замком капота | Sputnik-Auto | Профи Комфорт |

| |

Старком/Starcom | Элитный Max |

| ||

Эшелон | Профи М, VIP Super |

| ||

Комбинированные системы | Автолокатор | Супер |

| |

Autoconnex/Cobraconnex | Техноконнекс, Глобал Макс |

| ||

Лоджек | Горизонт |

| ||

Цезарь Сателлит | TecnoSat, Platinum X+ |

| ||

Шерлог | Горизонт |

| ||

|

| |||

auto-agent.livejournal.com